This post is the second part of the CTF challenge called “Silent Signal” published for OSINTITALIA - HAckinBO Spring Edition 2025 event.

This write-up covers the CTF challenge called Silent Signal, published for the OSINTITALIA – HackInBo Spring Edition 2025 event.

The challenge was divided into 16 steps, each with its own flag.

In this second part, we will walk through the remaining steps of the challenge.

FLAG09: Il profilo#

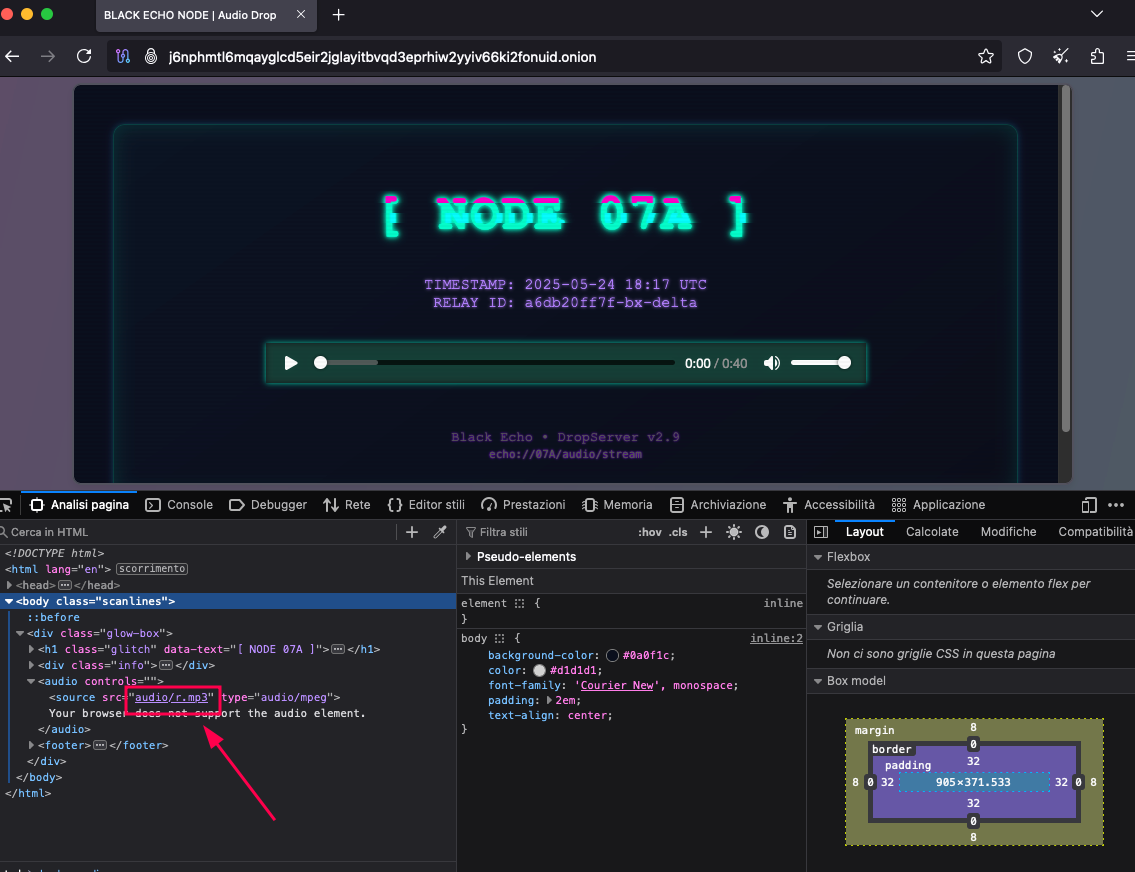

We have the address of the hidden service and the source code of the web page.

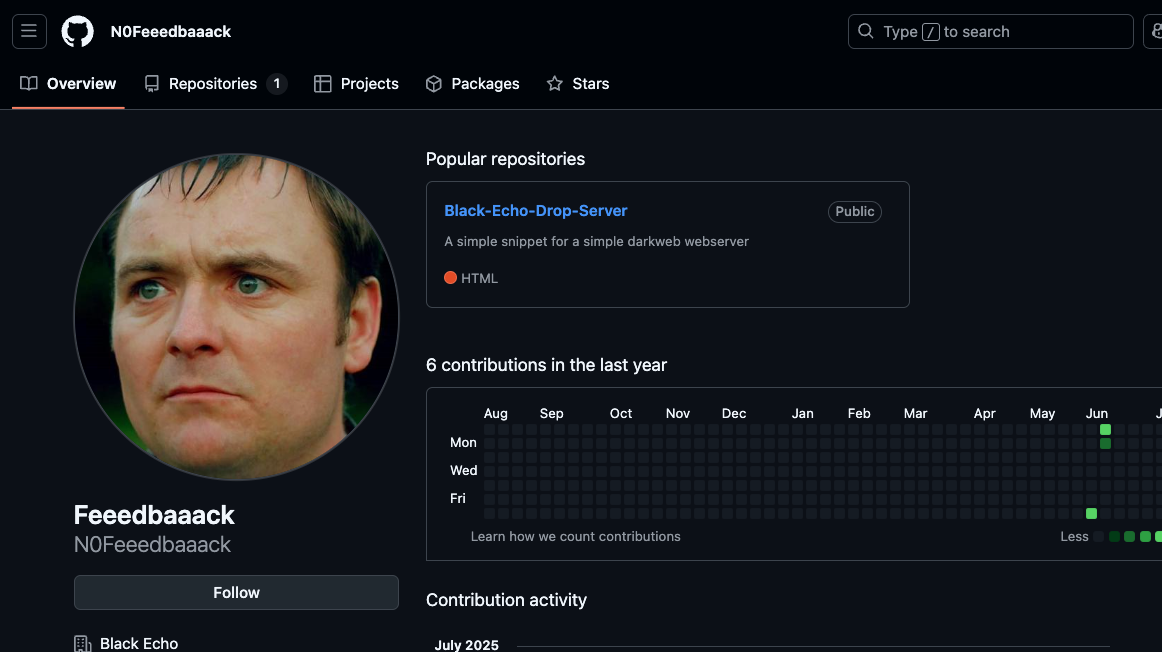

A GitHub profile was also provided, which is likely related to the challenge.

The challenge was described as follows:

Ottimo lavoro! Siamo riusciti a identificare anche un profilo GitHub riconducibile a quello che sembra essere il creatore dell’hidden service. L’elemento interessante? L’immagine utilizzata come foto profilo sembra ritrarre un volto noto. Potrebbe trattarsi di un riferimento simbolico o di un omaggio intenzionale. Riesci a identificare chi è la persona raffigurata nell’immagine? E, soprattutto: qual è una delle sue frasi celebri?

The first step is to analyze the GitHub profile and its profile picture.

The image appears to be of a well-known figure, and we can use reverse image search tools to identify the person.

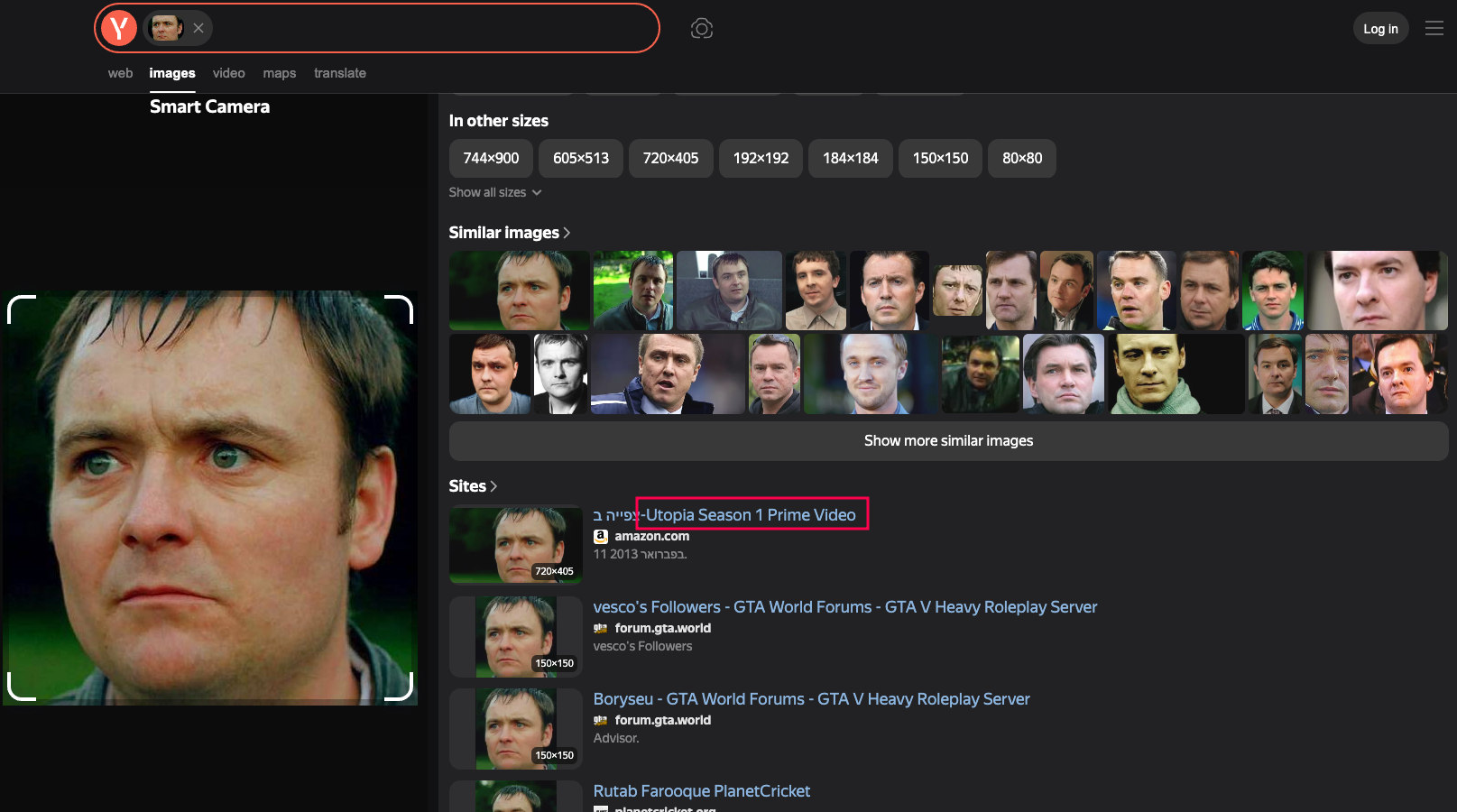

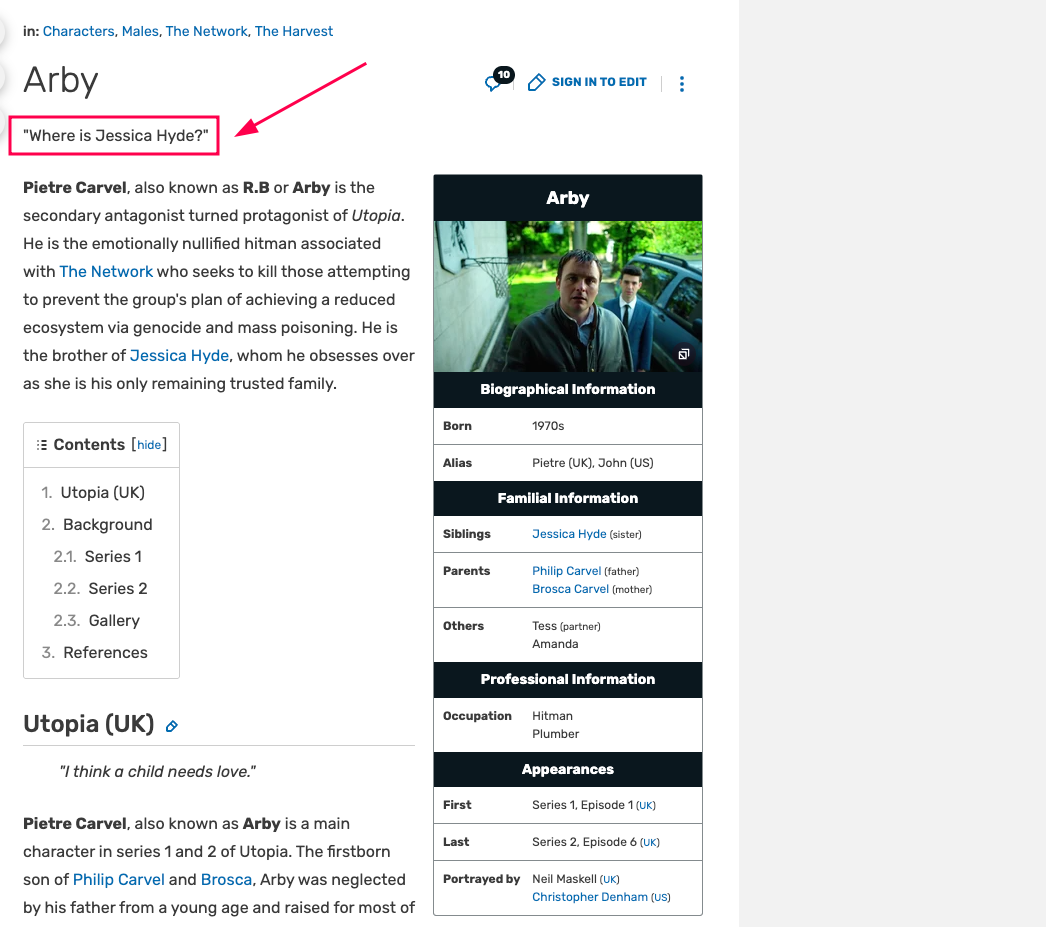

After performing a reverse image search, we identify it as coming from an old TV series called Utopia.

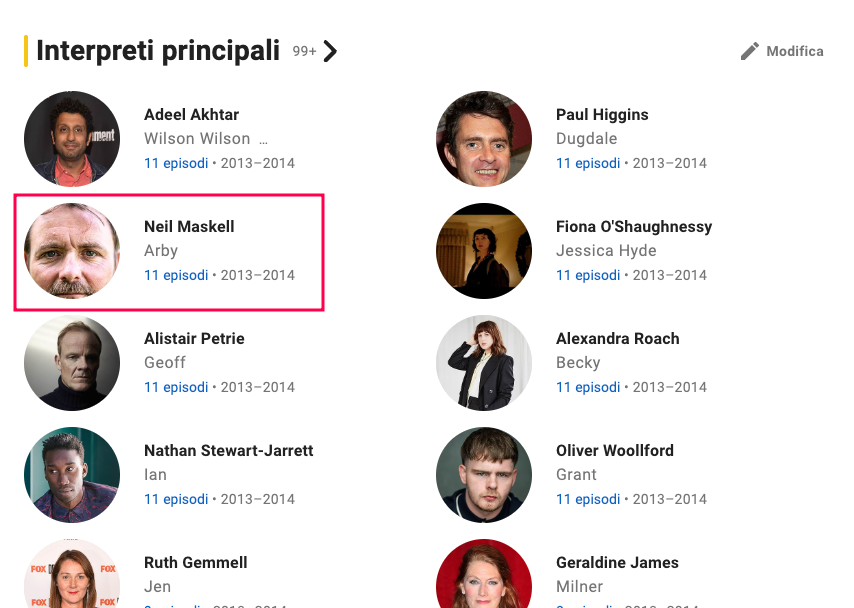

Inspecting the IMDb page of the series, we find that the character’s name was Arby.

The wiki page of the series contains a quote from the character Arby: “Where is Jessica Hyde?”

The flag is the string Where is Jessica Hyde?.

FLAG10: Linked#

After identifying the character and the quote, the next step is to find a link between the character and their current identity.

The challenge was described as follows:

Un profilo utente LinkedIn sembra essere riconducibile all’azienda identificata durante l’indagine. Il collegamento potrebbe non essere immediatamente evidente, ma alcuni indizi, come: la cronologia lavorativa, la posizione geografica o le skill elencate uggeriscono una possibile affiliazione con l’organizzazione sospetta. Identifica il profilo e verifica se l’utente ha effettivamente interagito con la pagina aziendale (es. tramite like, commenti, endorsement o menzioni) oppure se risulta membro attivo dell’organizzazione, ad esempio elencandola come esperienza lavorativa nel proprio profilo. Se riesci a identificare un utente connesso all’organizzazione Black Echo, prova a comprendere altre ulteriori esperienze lavorative.

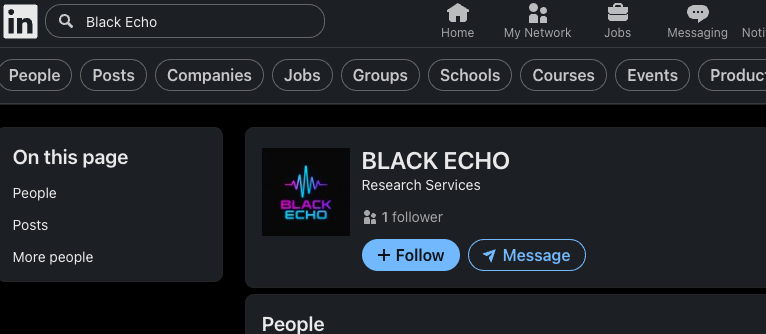

Searching for the organization Black Echo on LinkedIn, we find a page that appears to be related to an entity displaying a logo similar to the one identified earlier on the website.

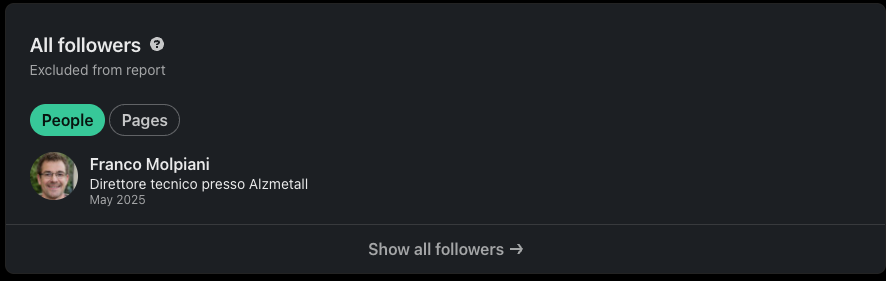

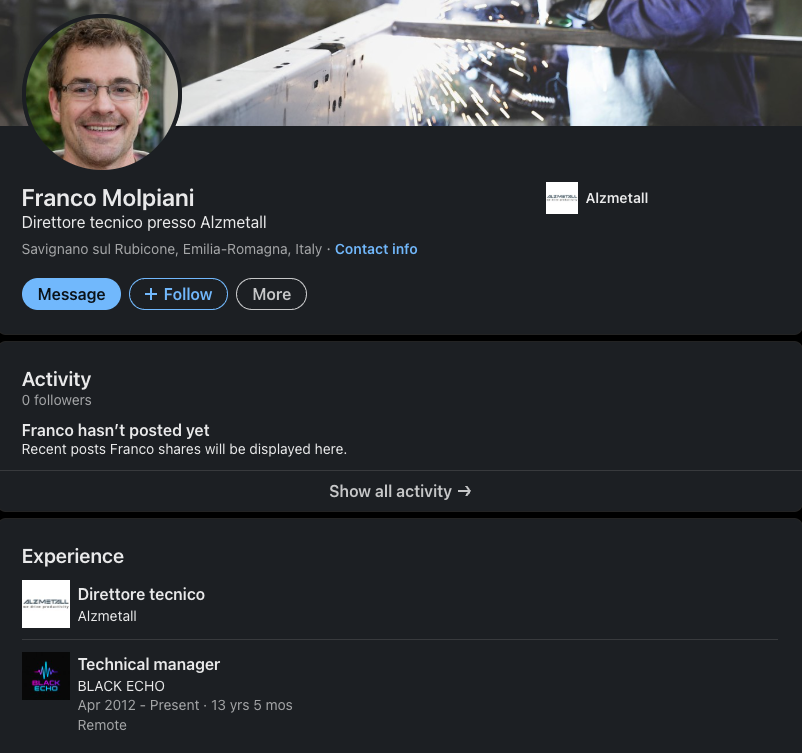

The page lists a single employee: a user named Franco Molpiani.

The identified user lists previous experience working for the company ALZMETALL and has a connection with the organization.

As the request explained the goal was obtain information about a previous experience, in thi case, the flag is the string ALZMETALL.

FLAG11: Il messaggio#

This challenge involved interpreting an audio file.

It was described as follows:

Durante le fasi di monitoraggio del sito ospitato sul darkweb, è stato rilevato il caricamento di un file audio anomalo. Apparentemente innocuo, il messaggio sembra solo un breve frammento vocale, ma qualcosa non torna: la qualità della voce, il tono, la struttura… tutto lascia intendere che non si tratti di un semplice vocale casuale. Diversi indizi fanno sospettare che il file contenga un messaggio codificato o una firma vocale riconducibile a un individuo specifico: forse il mittente stesso del messaggio o un’entità che desidera essere riconosciuta da chi sa ascoltare con attenzione. Determina, con gli elementi raccolti, l’identità o id del mittente o un riferimento chiaro su di lui (nickname, voce nota, firma acustica…).

This challenge is a bit tricky, as it involves analyzing an audio file to extract a message or signature that could identify the sender.

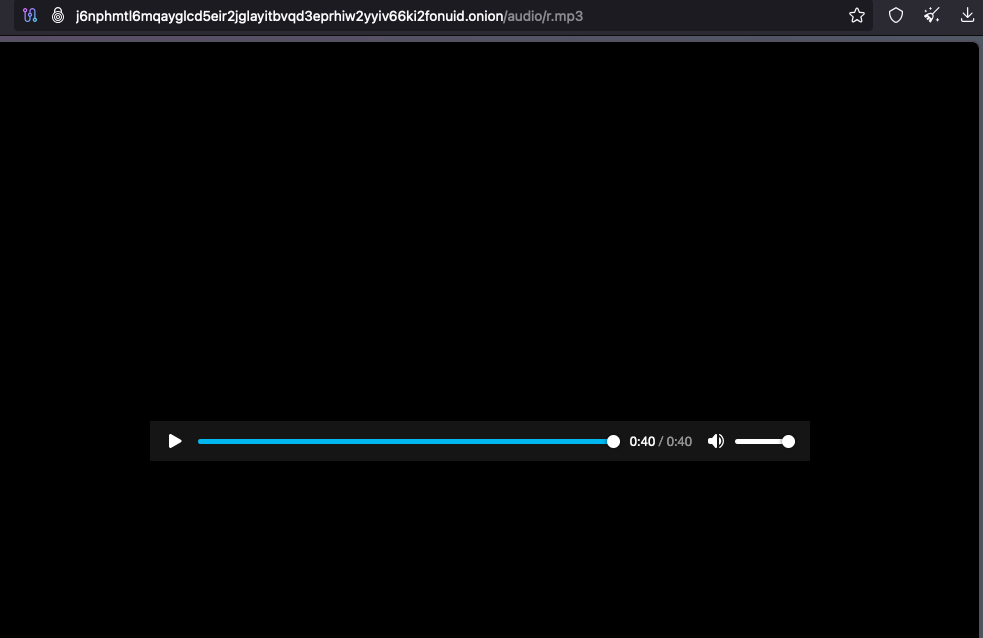

Starting from the hidden service, it is possible to download the audio file.

Using a transcription tool, we find that the audio contains a message that is not immediately clear.

The message is spoken in a robotic voice, which makes it difficult to understand.

A tool like Whisper on Hugging Face can be used to transcribe the audio file and obtain the text.

8 Papa Zulu Papa 8, this is Zulu Bravo 2 Yankee November. Encrypted transmission follows. I repeat, encrypted transmission follows. 4 Charlie, 61, 74, 20, 33, 32, 2 Echo, 39, 32, 39, 37, 2 Charlie, 4 Charlie, 6 Foxtrot, 6 echo 33 2 Echo 32 36 38 39 Message complete. This station is closing down. Zulu Bravo 2 Yankee November, out.

The tricky part comes here: the message contains a payload sent using the ICAO phonetic alphabet, a standardized way of spelling out letters and numbers using words.

The message follows the standard used by TLC operators, where RECEIVER is the first ID communicated and SENDER is the second.

After this part comes the actual message — in this case, the payload.

8PZP8 this is ZB2YN Encrypted transmission follows. I repeat, encrypted transmission follows. 4C, 61, 74, 20, 33, 32, 2E, 39, 32, 39, 37, 2C, 4C, 6F, 6E, 33, 2E, 32, 36, 38, 39 Message complete. This station is closing down. ZB2YN out.

The flag is the id ZB2YN.

FLAG12: Da dove si propaga?#

Another step was to identify the origin of the message.

The challenge was described as follows:

Durante l’analisi del messaggio audio recuperato dal sito nel darkweb, è emerso un dettaglio fondamentale: il file contiene un identificativo radio trasmesso come parte del messaggio, un indicativo di chiamata o un identificatore associabile a un’emittente radiofonica o una stazione.

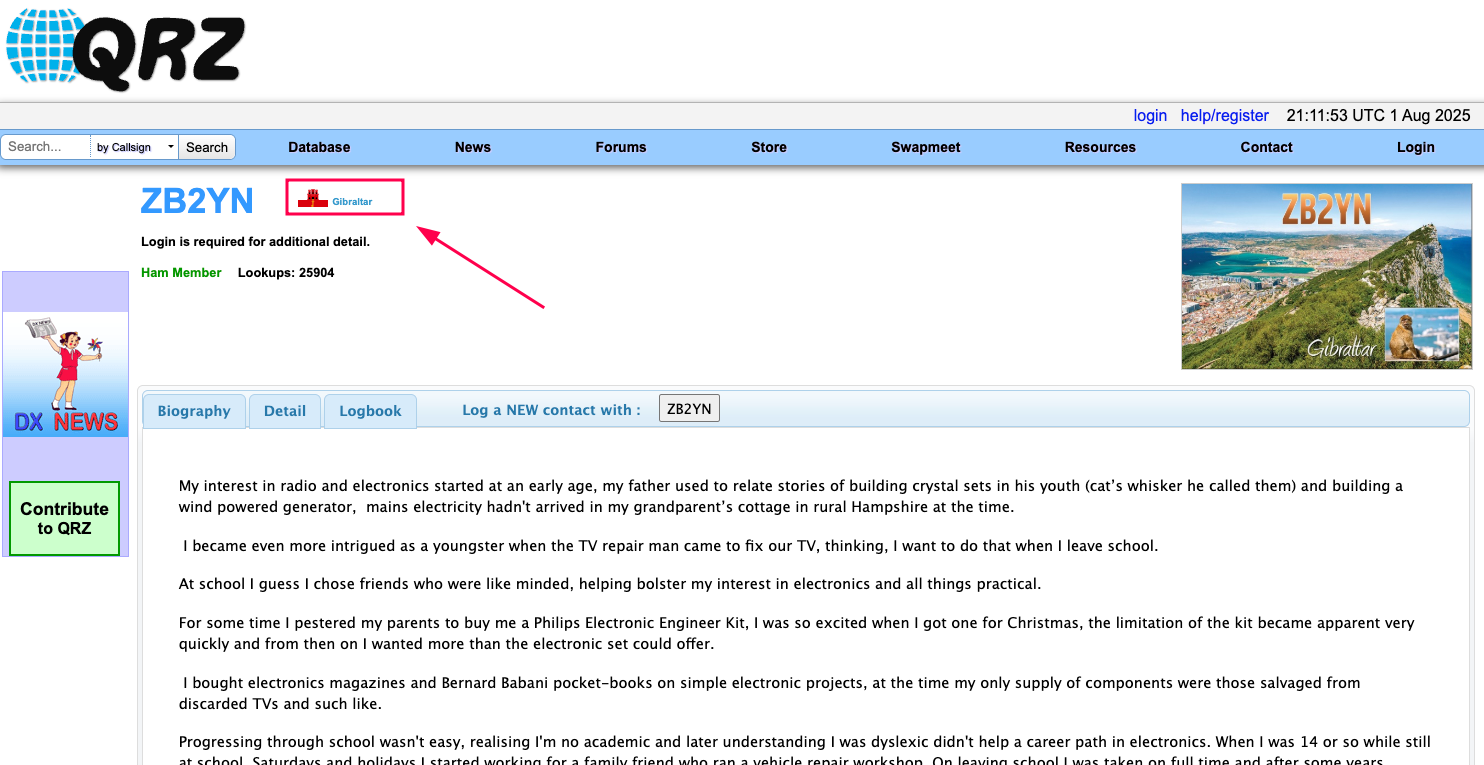

A simple search for the ID ZB2YN on Google or other search engines leads to a page where the ID is associated with a radio station.

The page contains the history of the radio station and its location. The flag is italian word of the name of city Gibraltar: Gibilterra.

FLAG13: Chi è il Destinatario?#

As before, the challenge was to identify the recipient of the message.

The challenge was described as follows:

Durante l’analisi del messaggio audio intercettato, è stato rilevato il codice alfanumerico del destinatario. Un codice apparentemente anonimo… ma chi conosce lo spettro radio sa che certi formati non sono casuali. Dopo un’analisi iniziale, il codice risulta conforme al formato ICAO — lo standard internazionale usato per identificare aeromobili, stazioni di terra e trasmettitori radio ad uso aereo, civile o militare. Ma il significato del codice identificato non è immediatamente ovvio, potrebbe trattarsi di: Un identificativo assegnato temporaneamente Un transponder spoofato

Oppure un richiamo intenzionale a una sigla reale, appartenente a una stazione registrata. Individua la scritta, insegna o simbolo che il dispositivo (o l’organizzazione dietro di esso) potrebbe esporre.

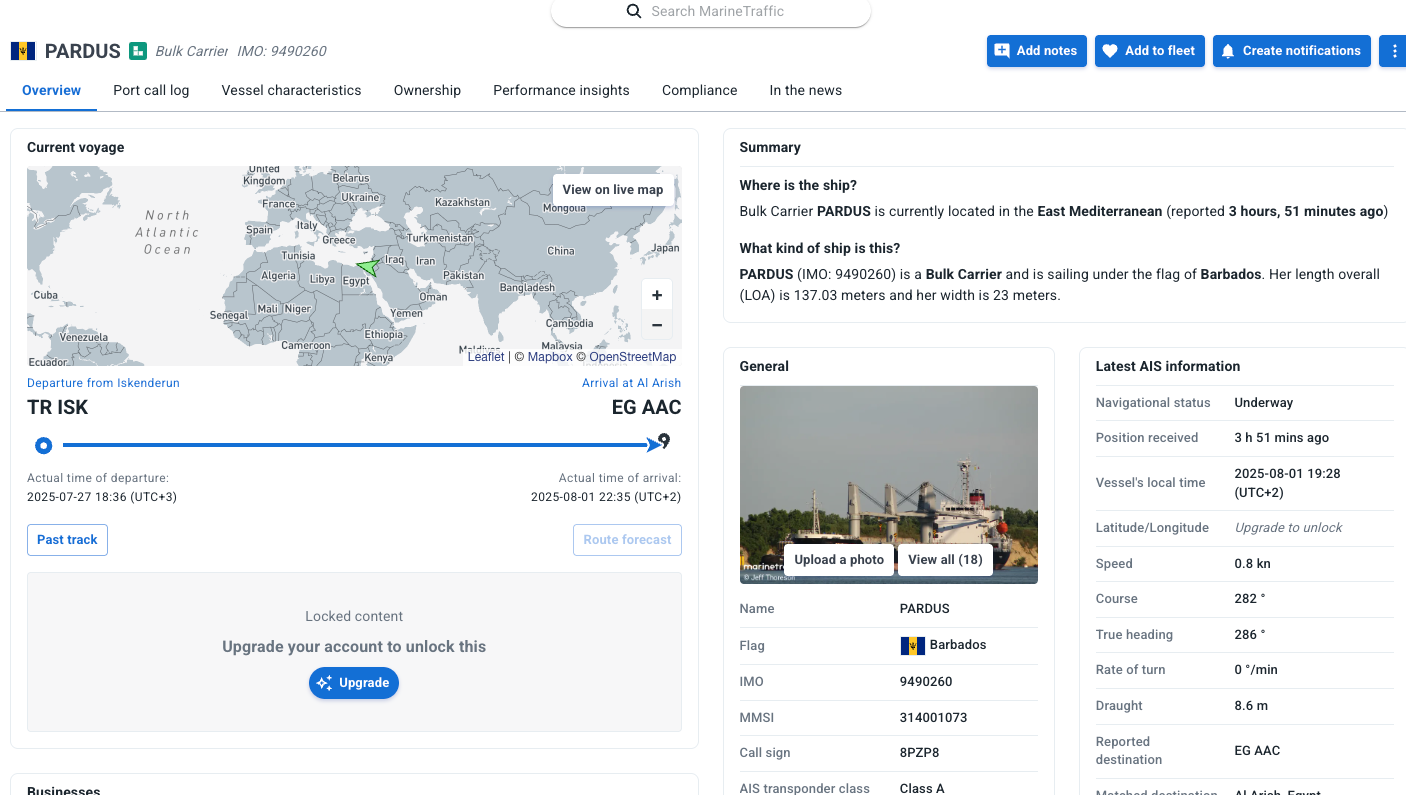

As before, the challenge involved analyzing the message to identify the recipient.

The message contains an alphanumeric code that follows the ICAO format, which is used to identify aircraft, ground stations, and radio transmitters.

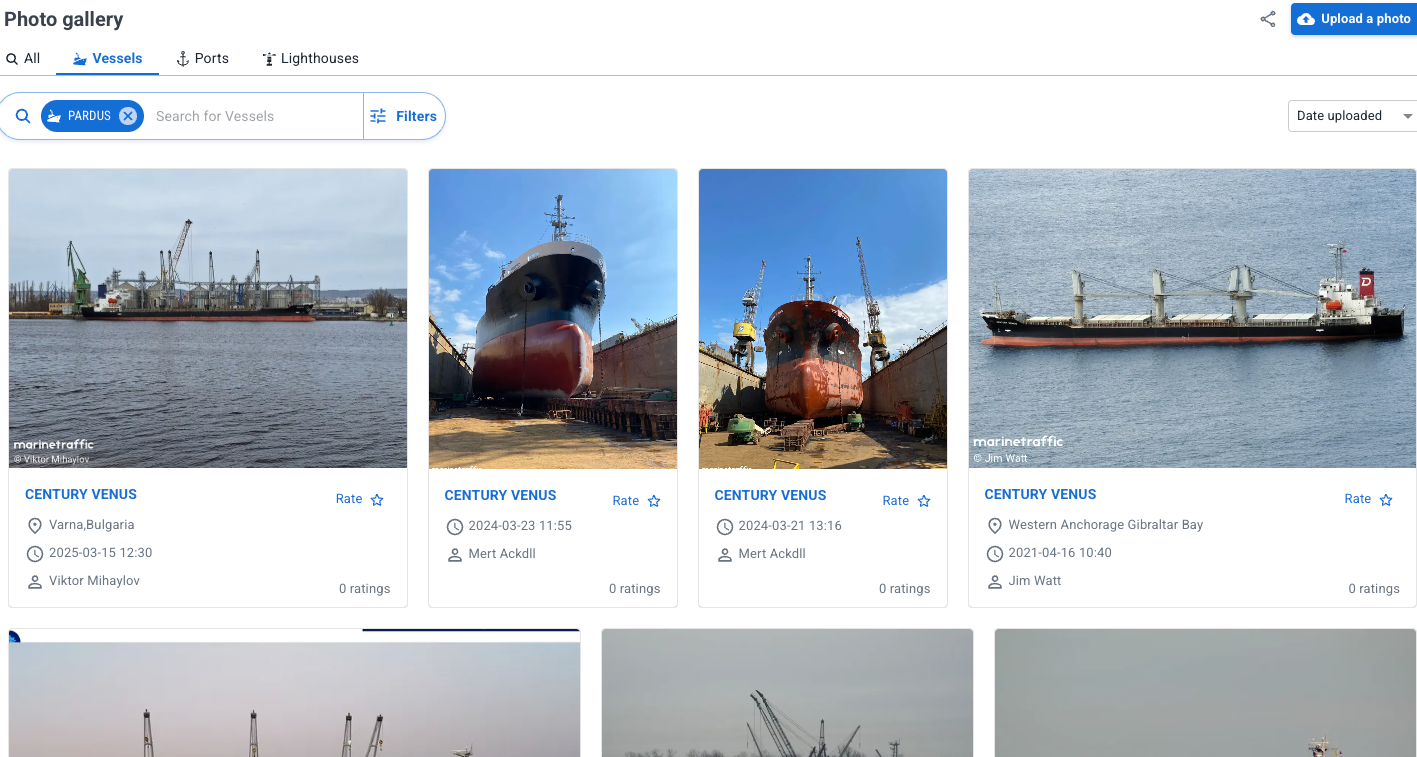

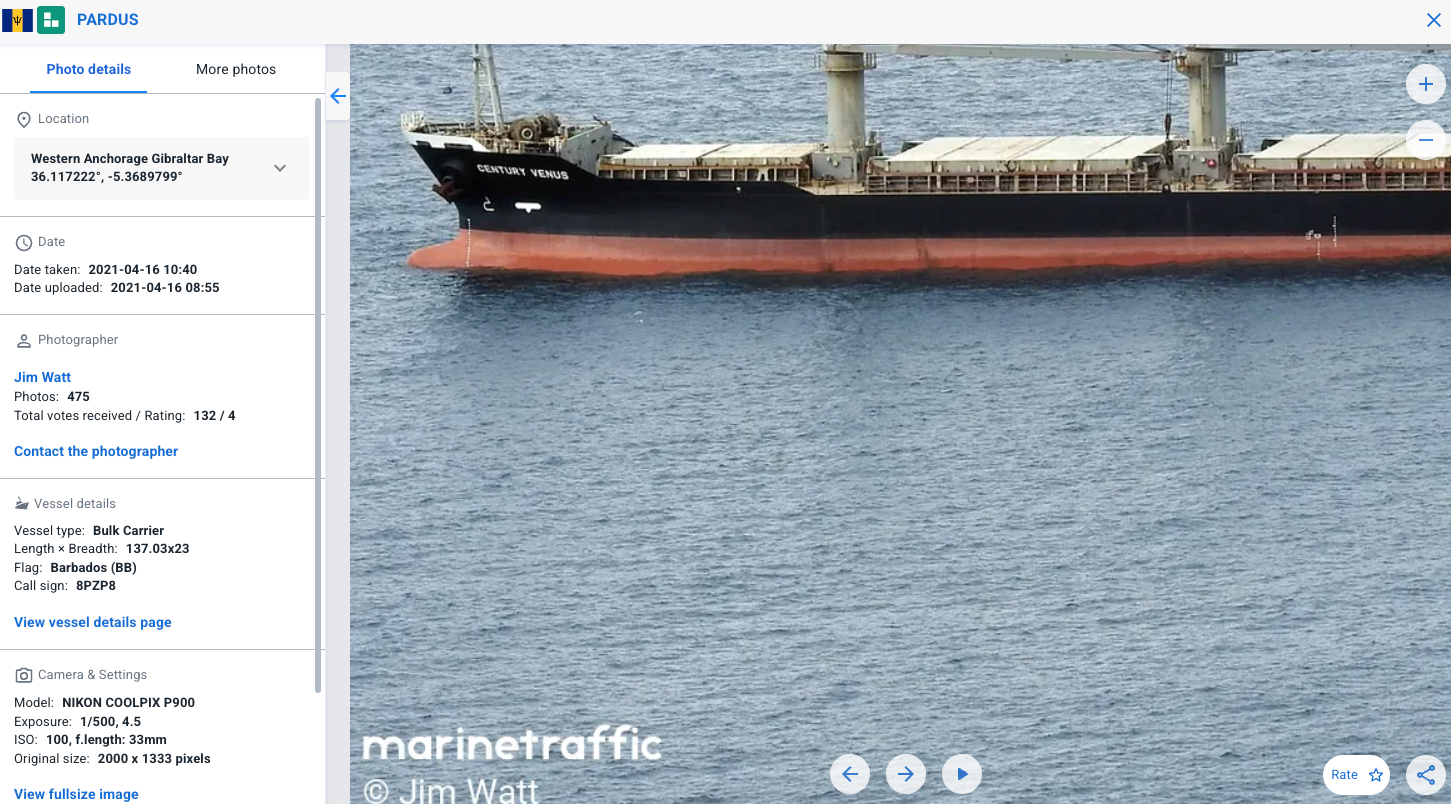

Searching for the code 8PZP8 leads us to a page showing that it is related to a cargo ship called PARDUS.

Inspecting the page, along with its related pages and photos, allows us to identify the name of the ship: CENTURY VENUS.

The flag is the name CENTURY VENUS.

FLAG14: Il nome definitivo..#

It appears that a legitimate organization was founded in the past.

Another flag required identifying the name of the company’s creator.

The challenge was described as follows:

Un nome oscuro è riemerso dai meandri della rete: Black Echo. I suoi movimenti sono silenziosi, le tracce appena percettibili, ma qualcosa — o qualcuno — si muove dietro questo nome. Durante le tue indagini, sei riuscito a risalire al nome di un’azienda e al relativo sito web ufficiale che sembrano legati, almeno in apparenza, al progetto “Black Echo”. Ma è tutto troppo… pulito. Il sito è registrato, l’azienda sembra esistere — ma è reale? È ancora attiva? Oppure è solo una facciata? Potrebbe trattarsi di un’entità legale dismessa il cui nome è stato “resuscitato” per celare un’operazione sotterranea. Oppure è un’organizzazione attiva che viene inconsapevolmente (o intenzionalmente?) sfruttata come copertura. Identifica il nome del legale rappresentante dell’azienda che ipotetiamente è collegata al nome Black Echo.*

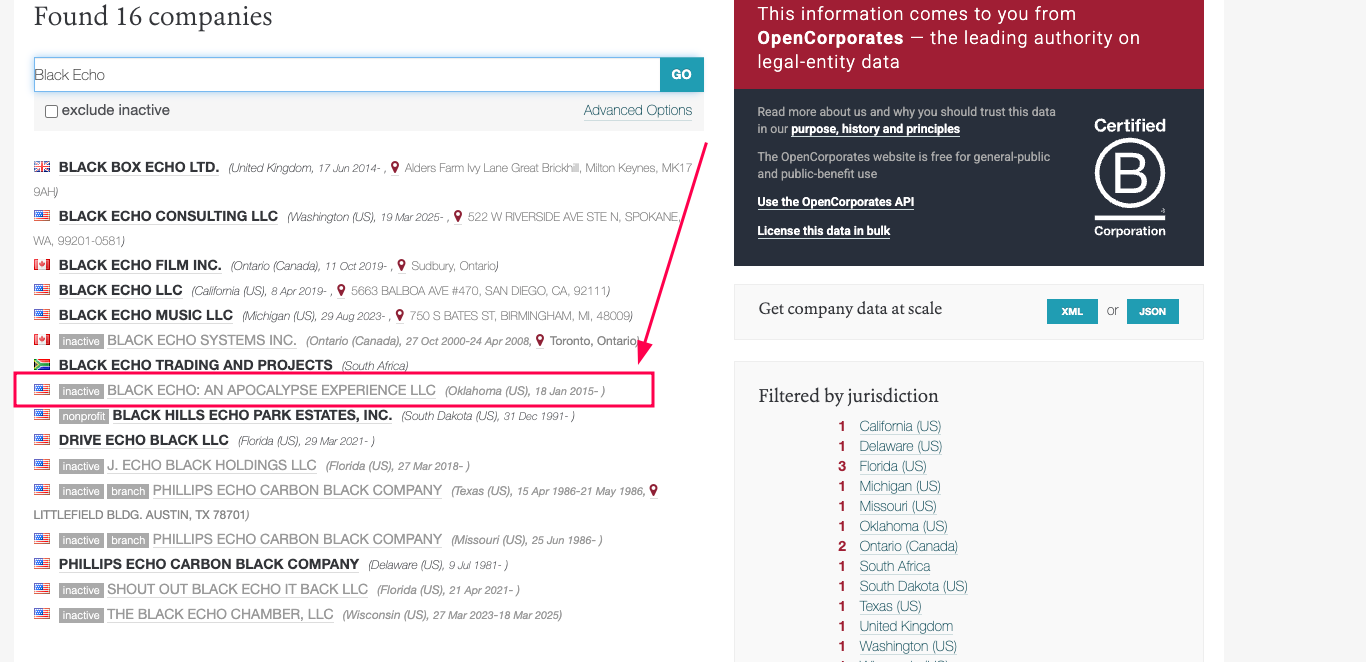

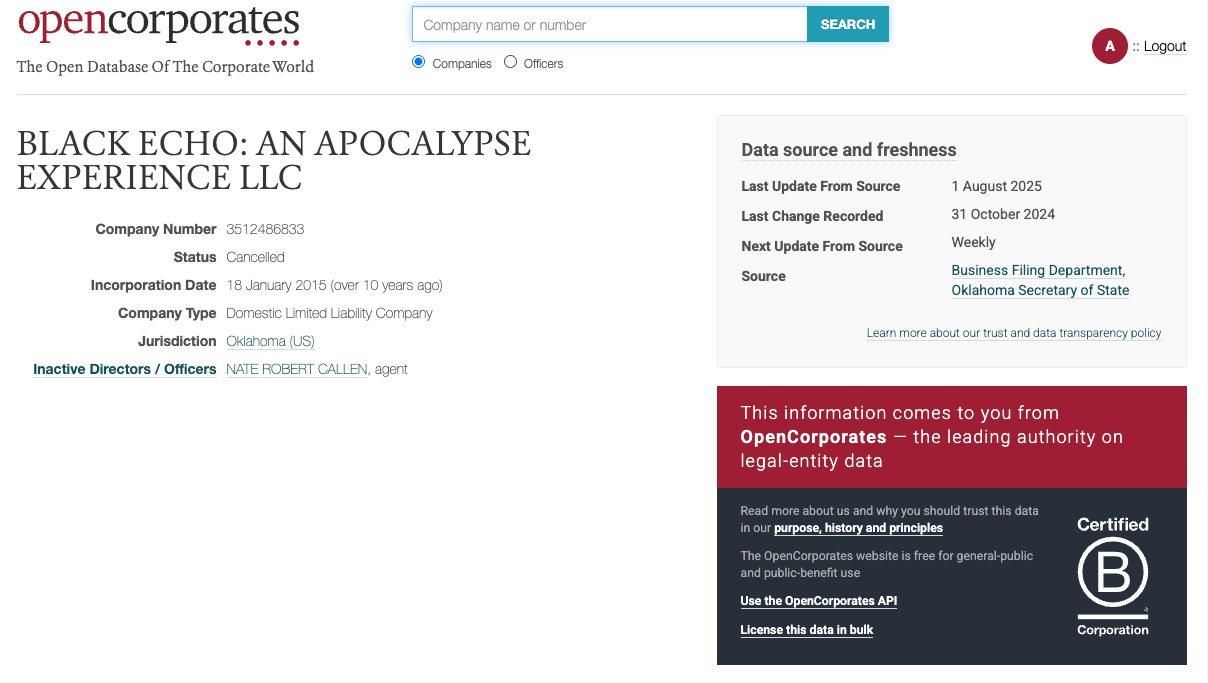

Starting from the previous step, we have the name of the company and its website.

The challenge was to identify the name of the company’s legal representative.

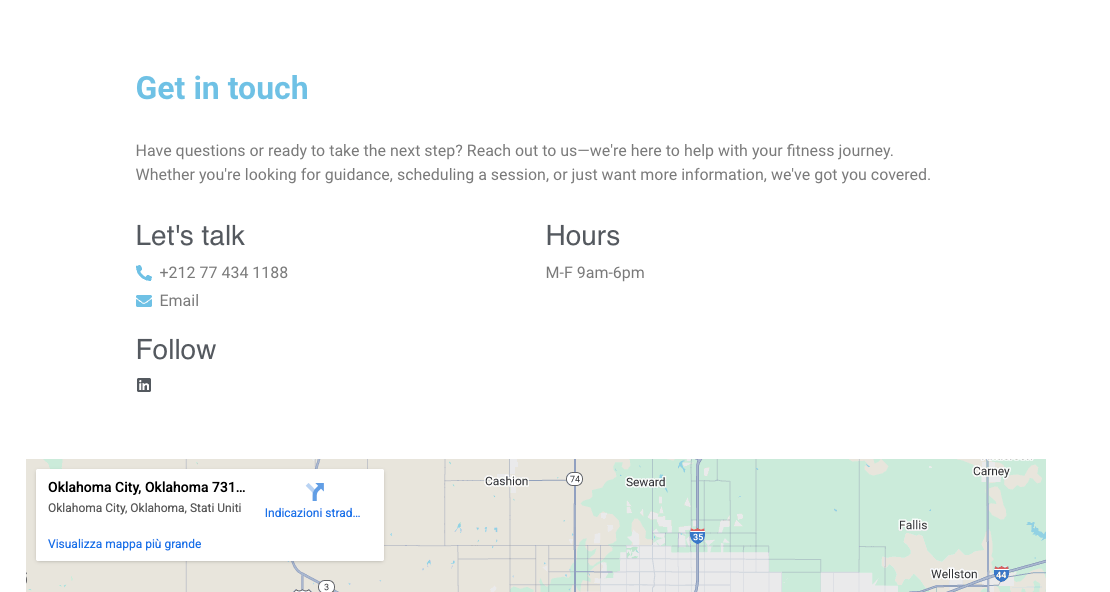

The contact page displays a map showing the company’s location in Oklahoma, USA.

Searching for the company name on OpenCorporates leads to a page containing the name of the legal representative: NATE ROBERT CALLEN.

The company was registered in 2015 and is no longer active: it was cancelled in 2024.

The flag is the name of the legal representative: NATE ROBERT CALLEN.

FLAG15: Un altro tassello.#

In this challenge, we had to identify the name of the city mentioned in the message sent by the radio station.

The challenge was described as follows:

Attraverso l’analisi del sito nel darkweb, abbiamo compreso che l’audio trasmesso non è casuale, ma è la registrazione di una trasmissione radio reale. Il messaggio, codificato e trasmesso a intervalli regolari, sembra indirizzato a una nave cargo attualmente in transito. Determina un nome della città coinvolta nel contenuto del messaggio.

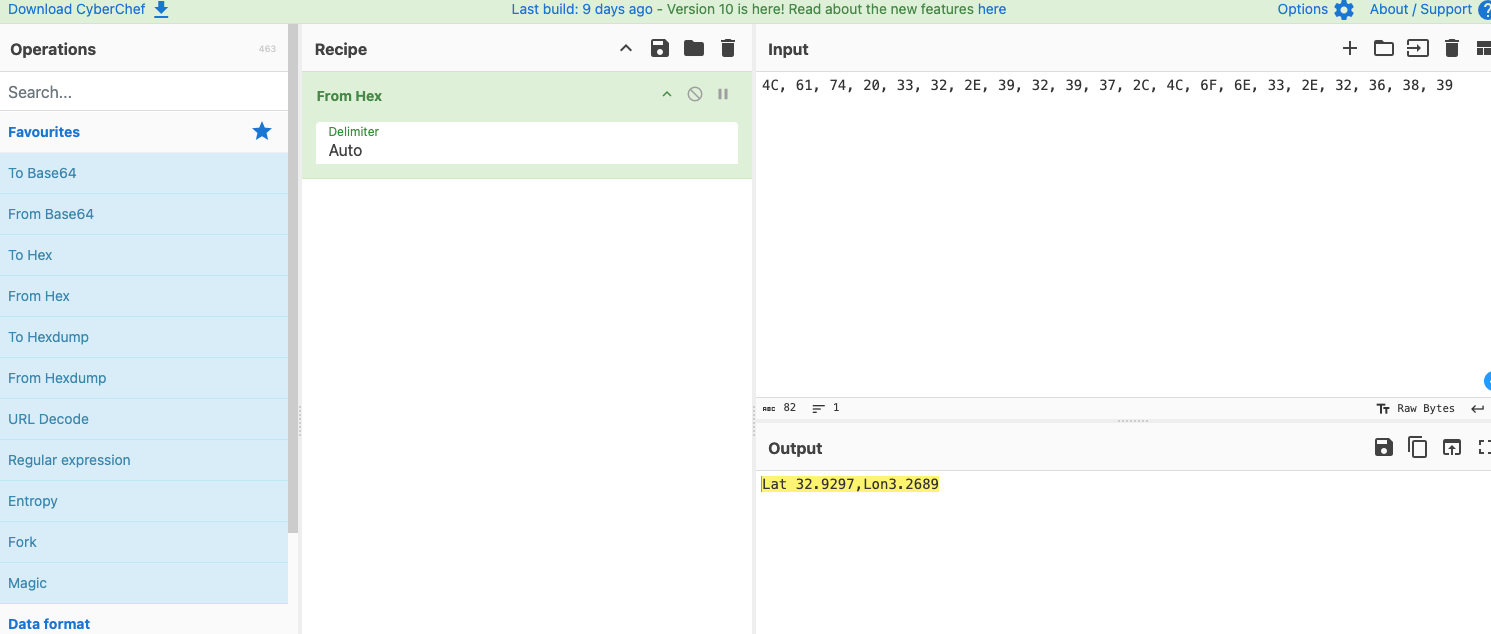

We have already identified the message sent by the radio station, which contains a payload encoded in hexadecimal format.

The payload is as follows:

4C, 61, 74, 20, 33, 32, 2E, 39, 32, 39, 37, 2C, 4C, 6F, 6E, 33, 2E, 32, 36, 38, 39

Using a tool like CyberChef, we can decode the message and obtain the flag.

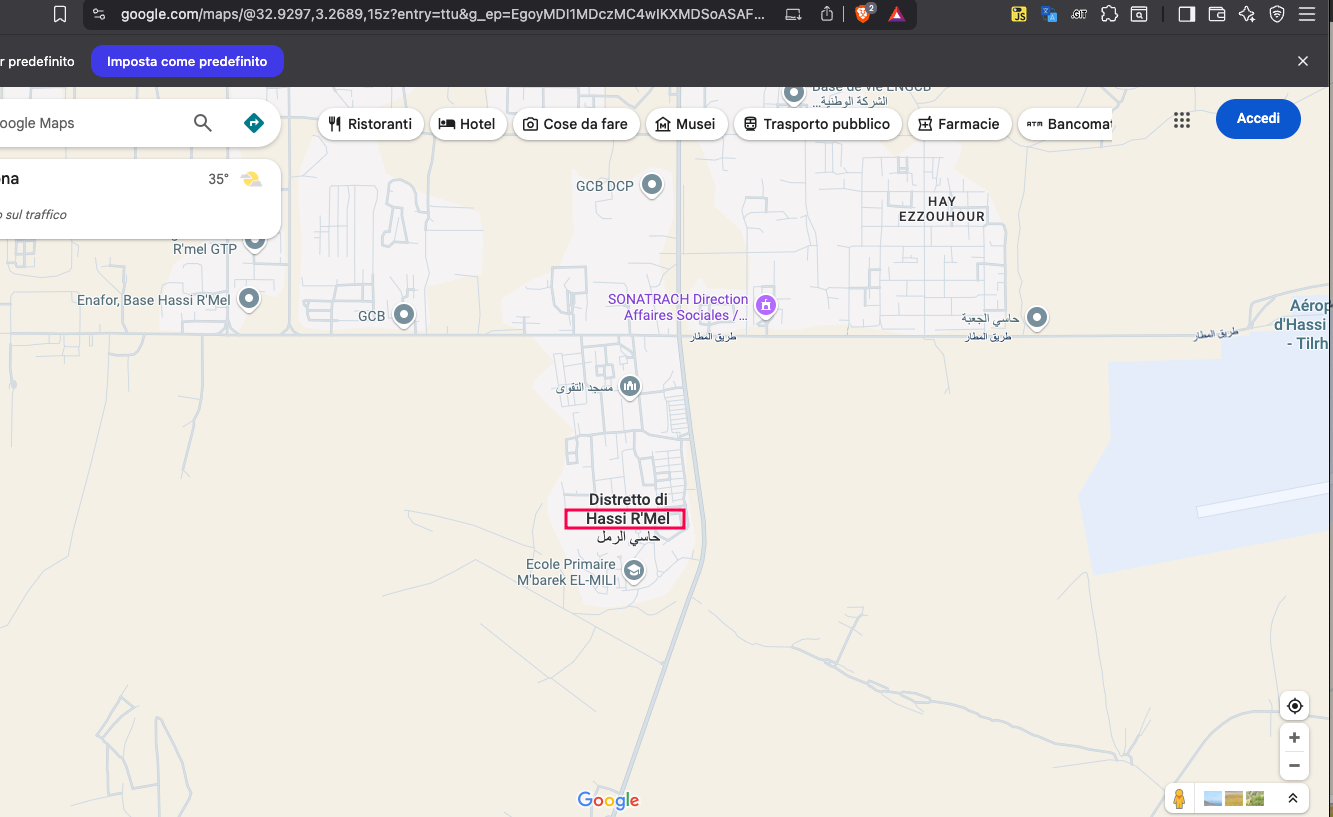

After decoding the payload, we can find a Lat and Long coordinates that point to a location in the city of Hassi R'Mel.

The flag is the name of the city: Hassi R’Mel.

FLAG16: Il mosaico#

This was likely the last step of the challenge, and it was the hardest one.

The text was as follows, with no hint provided:

Abbiamo ottenuto informazioni estremamente rilevanti che gettano nuova luce sull’operazione in corso. Un server nascosto sulla rete darkweb è utilizzato per trasmettere coordinate geografiche criptate a una nave cargo. Le coordinate sembrano indicare punti di consegna secondari, dove parte del carico viene dirottato in modo mirato. Le indagini suggeriscono che un dipendente della società Altmetall sia coinvolto nella rete. Questa persona, sfruttando il proprio accesso interno, organizza il furto o la vendita illecita di parte del materiale prodotto o trasportato dall’azienda. Il materiale trafugato viene poi dirottato verso l’entroterra algerino, dove viene temporaneamente stoccato o riconfezionato. Da lì, viene ulteriormente distribuito attraverso una rete ancora in parte sconosciuta. Una volta che hai compreso come verrà utilizzato il materiale, specifica dov’è la destinazione ultima del furto?

During the previous steps, we identified a large amount of data and information.

Now we need to put all the pieces together to determine the final destination of the stolen material.

Digging deeper into the analysis of the site black-echo.digital, we find a page in the contact section that contains a telephone number.

The phone number is +212 77 434 1188, which is an Moroccan phone number.

A tool like Osint Industries can be used to identify the location of the phone number and other related information.

Alternatively, using tools like Telegram-Phone-Number-Checker,

or simply adding the number to a contact list, allows us to determine that the phone number is associated with a Telegram account.

Exploring the Black Echo site, we find a specific rule in the robots.txt file.

The rule was as follows:

User-agent: *

Disallow: /*?page_id=

The description of the Telegram account contains a specific phrase:

لجواب لي راك تقلب عليه راهو في الصفحة ٣٤

That translates to: “The answer you are looking for is on page 34”.

Going to page 34 of the site (https://black-echo.digital/?page_id=34), we find a password-protected page.

During the previous steps, we identified a string embedded in the engine of the dark web site a .txt file containing a passphrase.

The passphrase was Sedate0-Happily1-Uncork2, which served as the password to access the page.

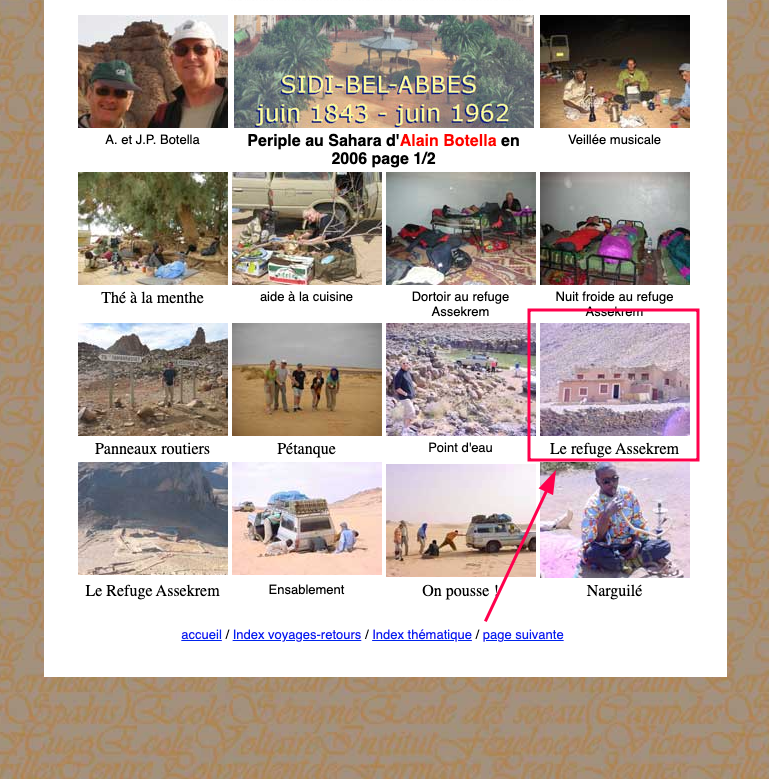

With a reverse image search, we find that the image is related to a specific location in Algeria called Le Refuge Assekrem.

The tricky part of the challenge was understanding that the valid name was Refuge de l'Assekrem.

The ship used to transport the stolen material was likely heading to this location, a remote place in the Sahara Desert.

The flag is the name of the location: Refuge de l’Assekrem.

FLAG 17: “Follow” the money#

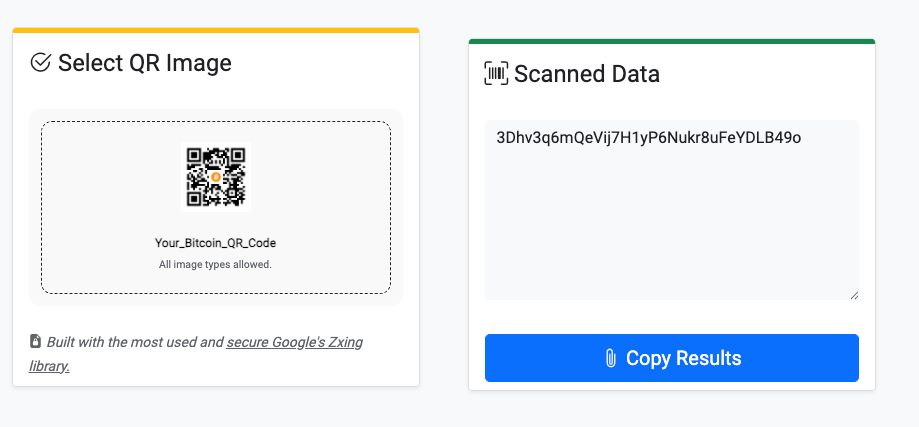

On the identified page, there is a QR code used for receiving funds for the organization, which aims to build its headquarters in the middle of the Algerian desert.

The challenge involved identifying any other potential actors interested in the project.

The challenge was described as follows:

All’interno della pagina web protetta da password, tra placeholder, fotografie, emerge un elemento che spicca: un QR code. Una volta decodificato, rivela un indirizzo BTC attivo nel 2020 ma che potrebbe celare il coinvolgimento di altre reti criminali. Ora rimane la domanda, quale altra organizzazione criminale potrebbe essere coinvolta nel progetto “Black Echo”?

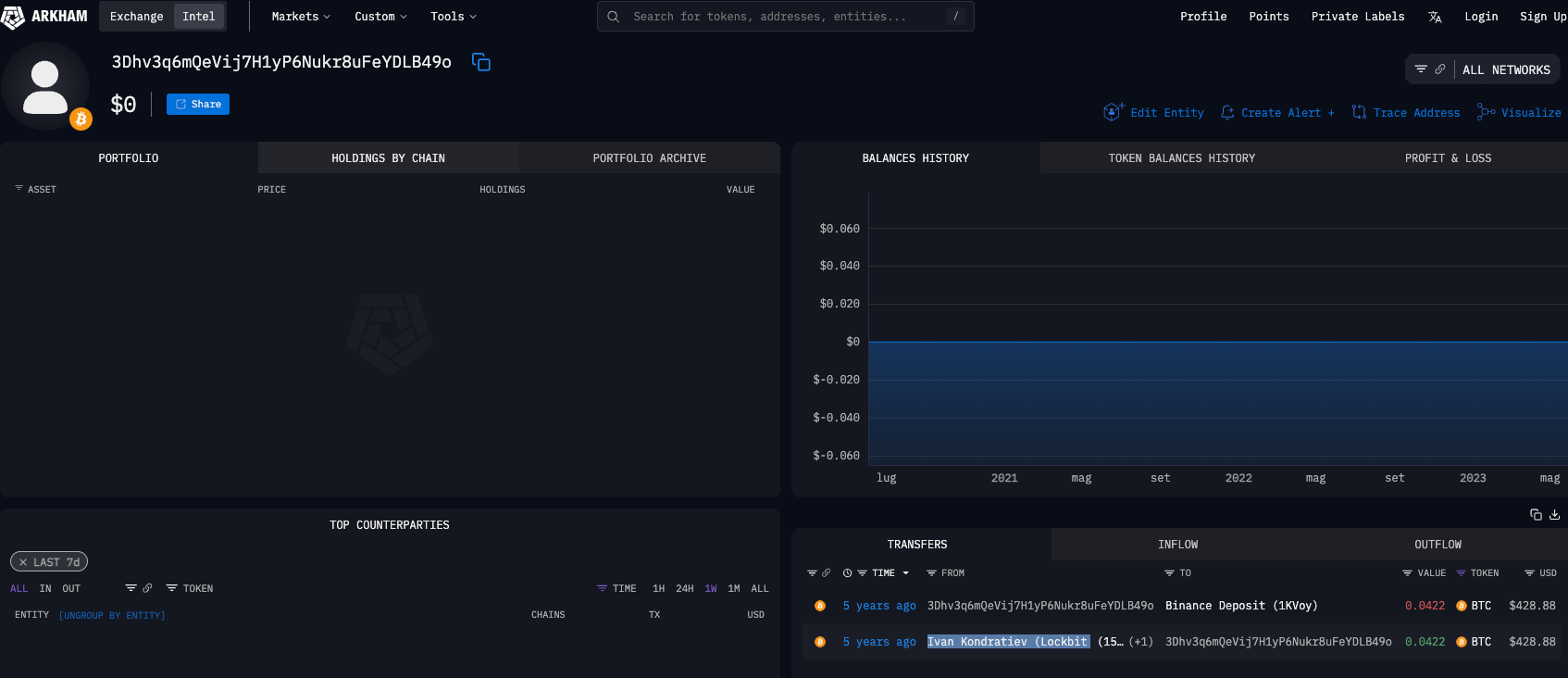

The QR code contains a Bitcoin address, which is used to receive funds for the organization. The address is 3Dhv3q6mQeVij7H1yP6Nukr8uFeYDLB49o

Analyzing it using a service like Arkham Intelligence reveals that the address was used to receive funds in the past.

Over the last five years, the address received a total of 0.0422 BTC from an address tied to Ivan Kondratiev (LockBit Ransomware).

We can therefore assume, with low confidence, that the flag is related to the LockBit Ransomware group.

The flag is the string Lockbit.