This post is the first part of writeup of the CTF challenge called “Silent Signal” published for OSINTITALIA - HAckinBO Spring Edition 2025 event.

This write-up covers the Silent Signal CTF challenge, released for the OSINTITALIA – HackInBo Spring Edition 2025 event. The challenge consisted of 16 steps, each providing its own flag. In this first part of the write-up, we’ll walk through the first 8 steps in detail, explaining the thought process and techniques used to solve them.

FLAG01: C’è posta per te!#

The challenge began with Step One, which came with the following description:

Una nuova community underground ha fatto la sua comparsa nel panorama della cybercriminalità. Pochi giorni fa è stato individuato un nuovo forum, RAPID LEAKED EXCHANGE, ospitato sul dominio rapid-leakedexhange[.]to. La piattaforma ha rapidamente attirato l’attenzione di numerosi attori malevoli, in quanto ha iniziato sin da subito a pubblicare materiale riservato, incluso contenuto di natura militare. Come spesso accade in ambienti competitivi, alcune community rivali hanno reagito lanciando attacchi DDoS contro l’infrastruttura del forum. In risposta, l’amministratore — consapevole di alcune vulnerabilità presenti nel CMS — ha deciso di mettere temporaneamente offline il servizio. Nel frattempo, le autorità sono riuscite a effettuare il take down del dominio. Attualmente, il sito risulta irraggiungibile: i servizi pDNS non hanno registrato evidenze rilevanti sui record DNS e non sono disponibili dettagli associati al record WHOIS. In qualità di cyber threat investigator, ti viene richiesto di indagare sull’identità dell’autore — o degli autori — responsabili della creazione e gestione del forum. Hai ricevuto una copia della mail automatica inviata agli utenti durante la registrazione al forum. Questo artefatto potrebbe celare indizi utili per tracciare l’infrastruttura utilizzata dall’avversario. Analizza attentamente l’header, i link e i metadati: potrebbe essere la chiave per iniziare a collegare i punti. Prova a comprendere dove risiede parte dell’infrastruttura ospitante il forum. Specifica l’indirizzo

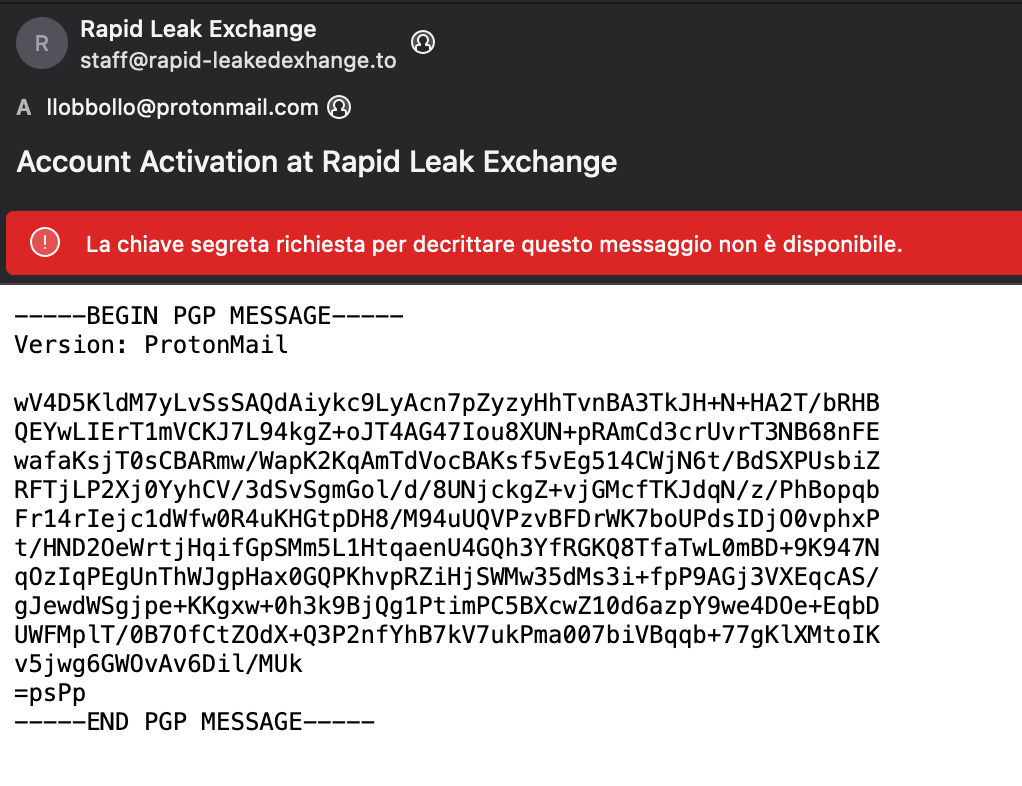

As attachment there was a file named message.eml containing the following email:

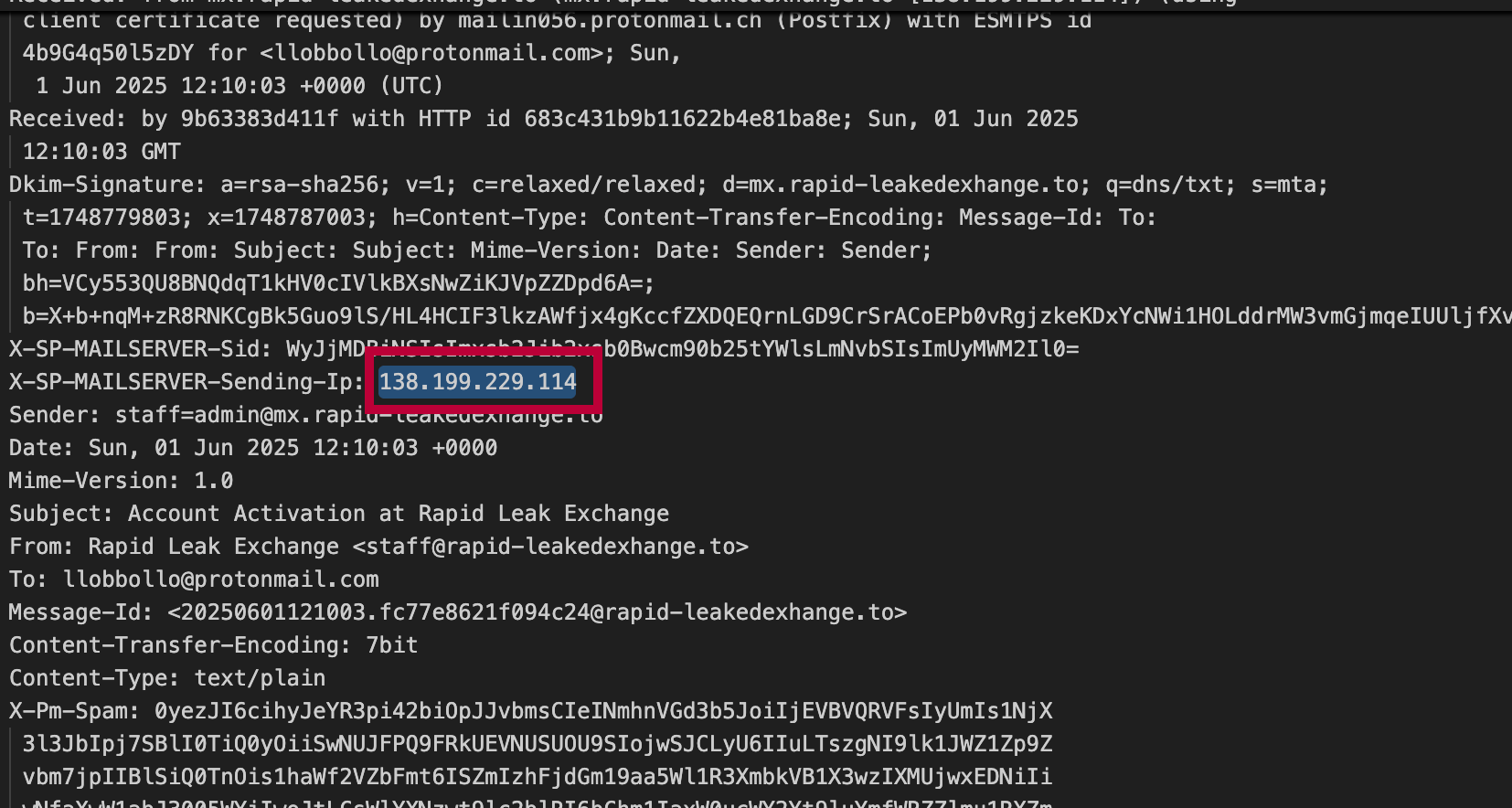

By inspecting the email header, we can determine that the message originated from the IP address 138.199.229.114.

The Received header also indicates that it was sent via mail.rapid-leakedexchange.to.

The flag is the IP address of the sender, which is 138.199.229.114.

FLAG02: Chiedi supporto#

The second step of the challenge was introduced with the following description:

L’indirizzo IP identificato durante l’analisi sembra appartenere a una nota compagnia di hosting, frequentemente utilizzata sia da utenti legittimi che — occasionalmente — da attori malevoli per mascherare la propria infrastruttura. Considerata la rilevanza potenziale dell’informazione, potrebbe essere strategico contattare direttamente il provider per richiedere eventuali dettagli aggiuntivi che possano supportare le indagini in corso. Tali dettagli potrebbero includere dati di registrazione, log accesso o timestamp di creazione dei servizi associati all’IP. Il tuo compito, ora, è individuare il punto di contatto ufficiale messo a disposizione dall’azienda per segnalazioni di abusi, richieste legali o collaborazioni con le forze dell’ordine. In particolare, cerca l’indirizzo email dedicato a segnalazioni di abuso o richieste da parte di investigatori.

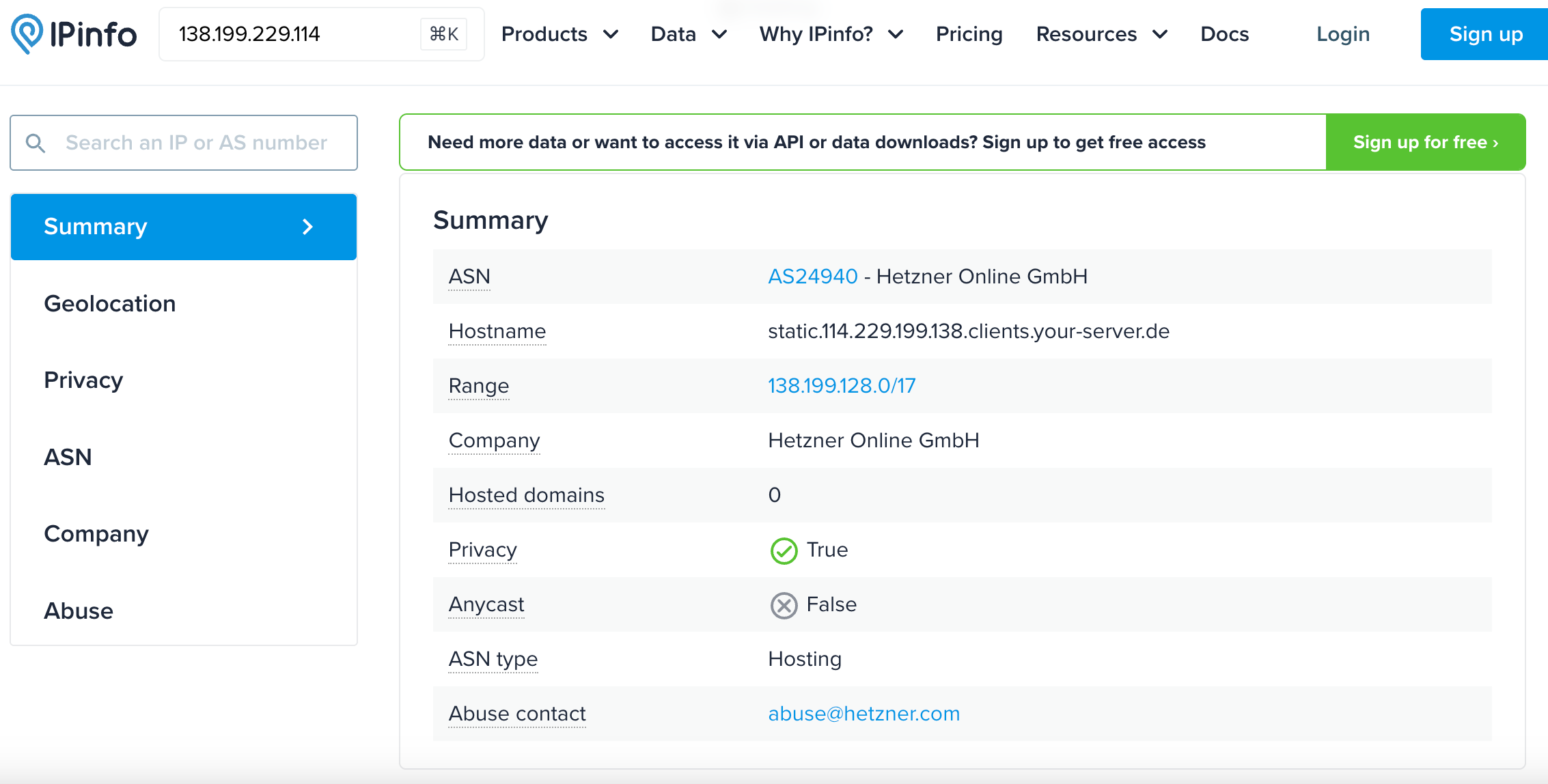

The challenge required identifying the abuse contact email address for the hosting provider associated with the given IP address.

Using a service like IPinfo, we can determine that the IP address is registered to a company called Hetzner Online GmbH.

A quick Google search for "Hetzner abuse contact email" reveals their unofficial abuse contact email address.

The flag was the email address displayed in the IPinfo page: abuse@hetzner.com.

FLAG03: Alone in the Dark#

The third step of the challenge was introduced with the following description:

Abbiamo ricevuto un riscontro ufficiale dal team di supporto di Hetzner, relativo all’istanza server oggetto dell’indagine. Secondo quanto riportato, è stato rilevato un traffico di rete anomalo associato a quel server, significativamente superiore alla norma per una macchina di quel tipo. In particolare, i tecnici sospettano che il server possa essere utilizzato per ospitare un servizio sul darkweb. Tuttavia, a differenza dei classici hidden services — solitamente caratterizzati da un traffico irregolare e sporadico — la telemetria mostra un flusso costante e sostenuto di dati a intervalli regolari. Questo comportamento ha portato a formulare l’ipotesi che si possa trattare di un servizio di streaming anonimo, potenzialmente accessibile solo tramite la rete Tor.

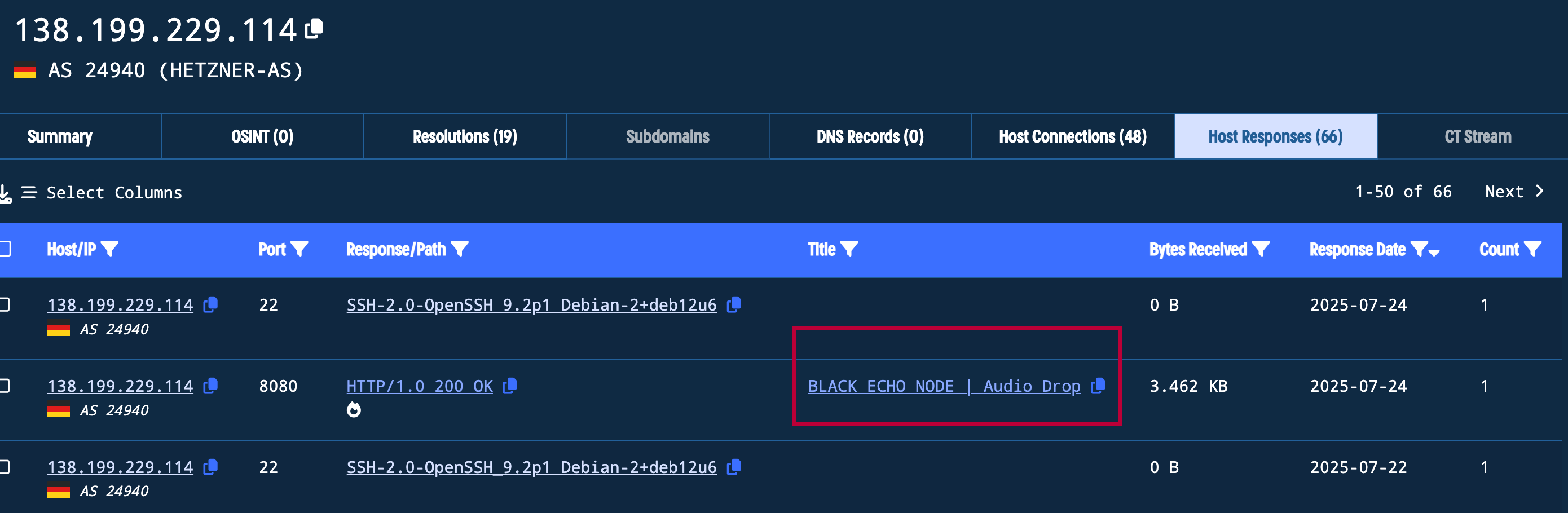

Building on the previous step, we already have the IP address.

The text suggests that the server is likely hosting a service on the dark web — specifically, a streaming platform accessible only via Tor.

Using the IP address, we can attempt to identify the Tor hidden service associated with it.

Tools and platforms such as Validin, Shodan, Censys, or FOFA can reveal interesting details about the hidden service.

It appears that the hidden service administrator made some OPSEC mistakes.

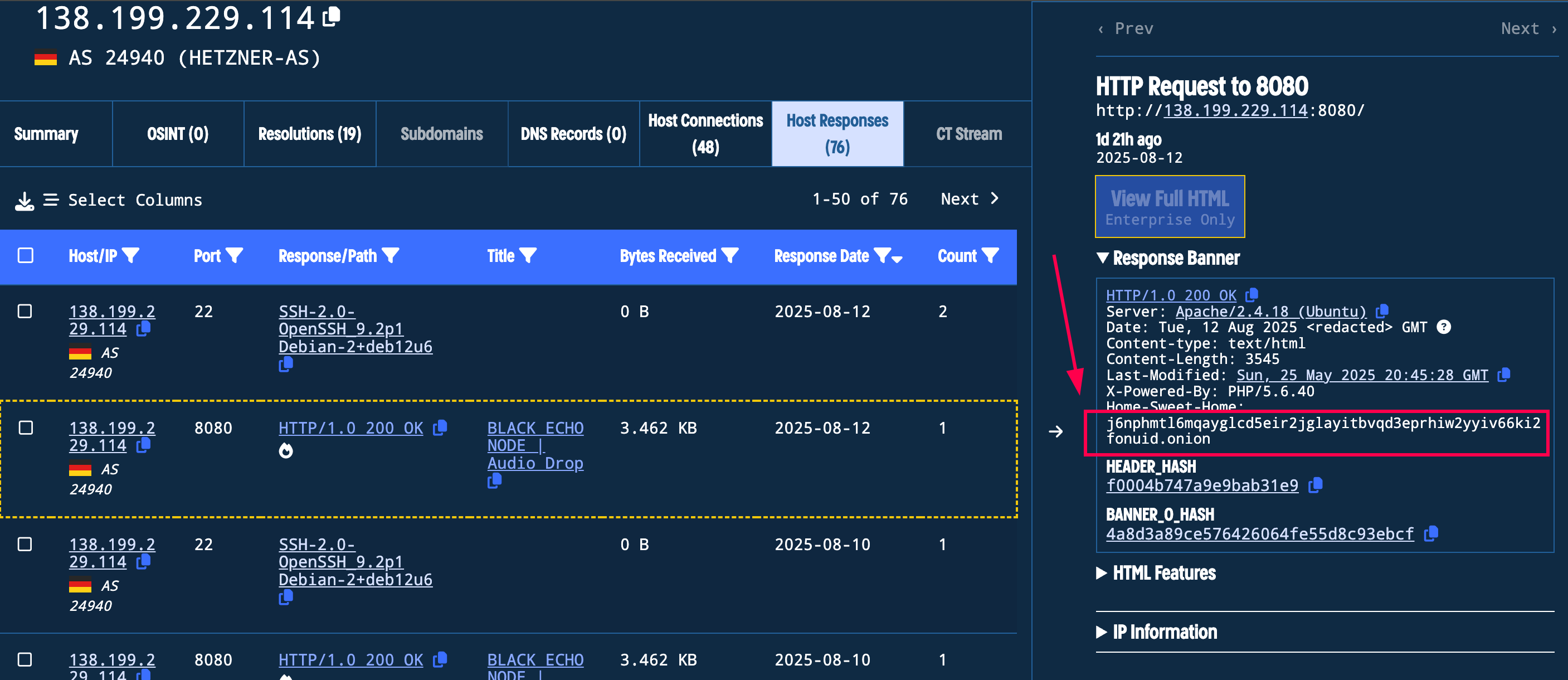

By using a Validin scan, we can identify the HTTP response headers of the service exposed on port 8080.

The HTTP header contains the address of an active hidden service.

The flag is included in the HTTP header response as: j6nphmtl6mqayglcd5eir2jglayitbvqd3eprhiw2yyiv66ki2fonuid.onion.

FLAG04: Catturali tutti!#

The fourth step of the challenge began with the following description:

Abbiamo individuato l’indirizzo del sito .onion. Dall’analisi preliminare, emergono dettagli curiosi: sembra che l’amministratore — e probabilmente anche il creatore — dell’hidden service abbia lasciato tracce insolite all’interno del sito. Alcuni elementi visivi, testuali o di struttura sembrano non essere lì per caso. La tua prossima sfida: riesci a individuare eventuali easter egg nascosti all’interno del sito? Presta particolare attenzione a riferimenti criptici, pseudonimi, simboli o nomi ricorrenti: potrebbero indicare a quale personaggio o figura l’autore si è ispirato nella costruzione dell’identità del progetto. Ogni indizio può essere il tassello di un puzzle più ampio.

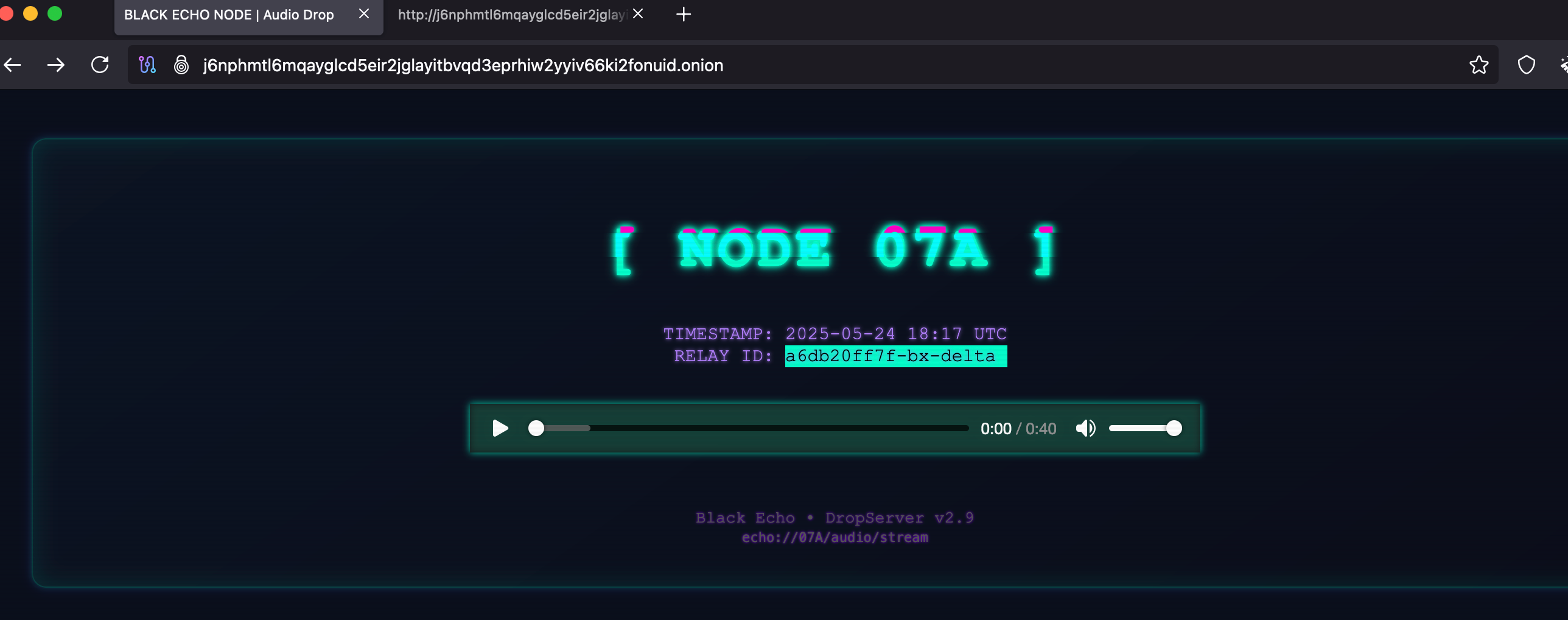

The challenge involved analyzing the Tor hidden service to look for any easter eggs or clues left by the administrator or creator.

Upon visiting the hidden service, we find a simple HTML page containing some text and images.

The text describes the service as “Silent Signal” and refers to it as a dark web streaming service.

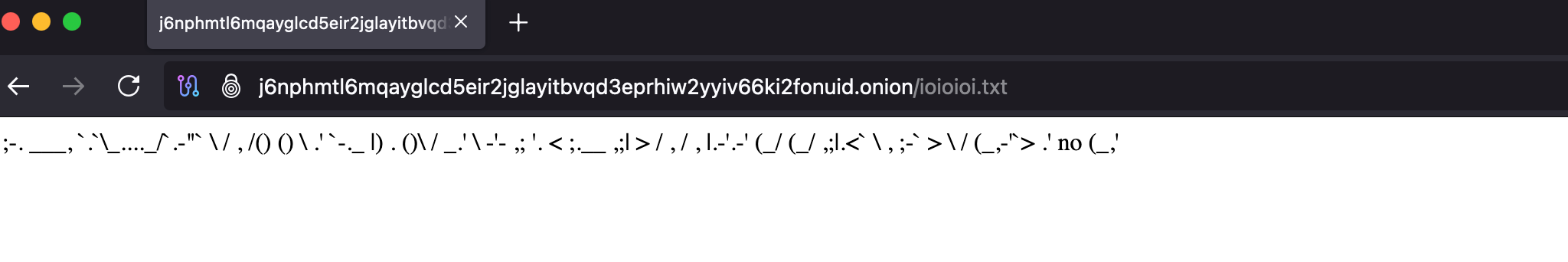

By checking for the existence of additional pages or assets, we discover a strange string in the server’s response.

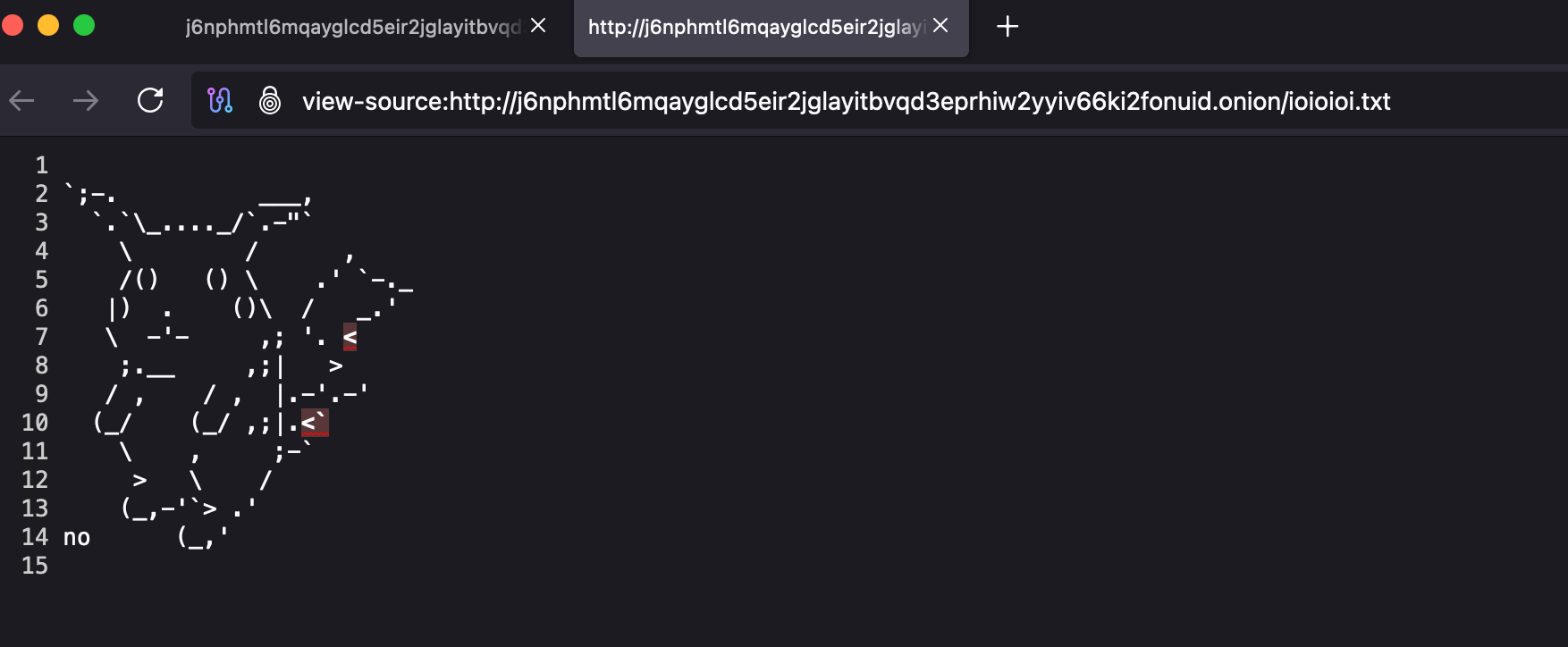

Exploring its source code helped to solve the new chalenge:

The flag is the name of a famous Pokemon: Pikachu.

FLAG05: Indizi dietro la facciata#

The fifth step of the challenge was introduced with the following description:

L’applicazione si presenta in modo anomalo: all’apparenza sembra offrire un servizio di file drop per tracce audio, ma non dispone né di un’interfaccia di login né di una funzione visibile per la creazione o gestione dei file. Questa discrepanza solleva dubbi sul reale scopo dell’applicazione. Il tuo compito è analizzare in profondità il comportamento del sistema e cercare di comprenderne il funzionamento. Esamina routing, endpoint nascosti, script lato client e tutte le funzionalità non documentate. Se riuscirai a ricostruire la logica del progetto, potresti scoprire un dettaglio cruciale nascosto nella root del repository: un file, un messaggio o una configurazione lasciata volontariamente per chi sa dove guardare.

The challenge required analyzing the application’s behavior to understand its functionality and uncover any hidden details.

The code reveals a simple HTML page with a form that allows users to upload audio files. However, there is no visible login interface or file management functionality.

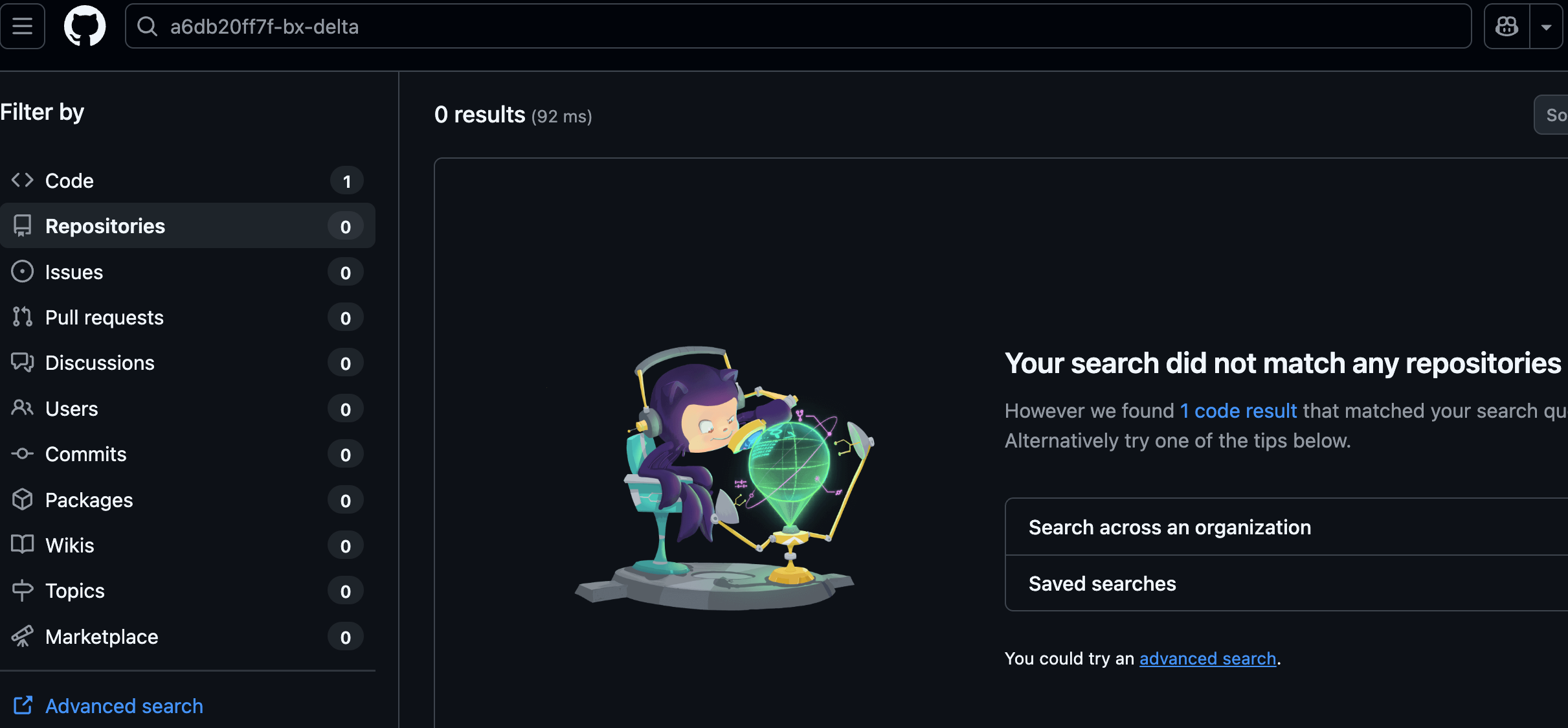

By searching the page’s source code on common platforms like GitHub, we can find an interesting clue that leads to a repository containing the project’s code.

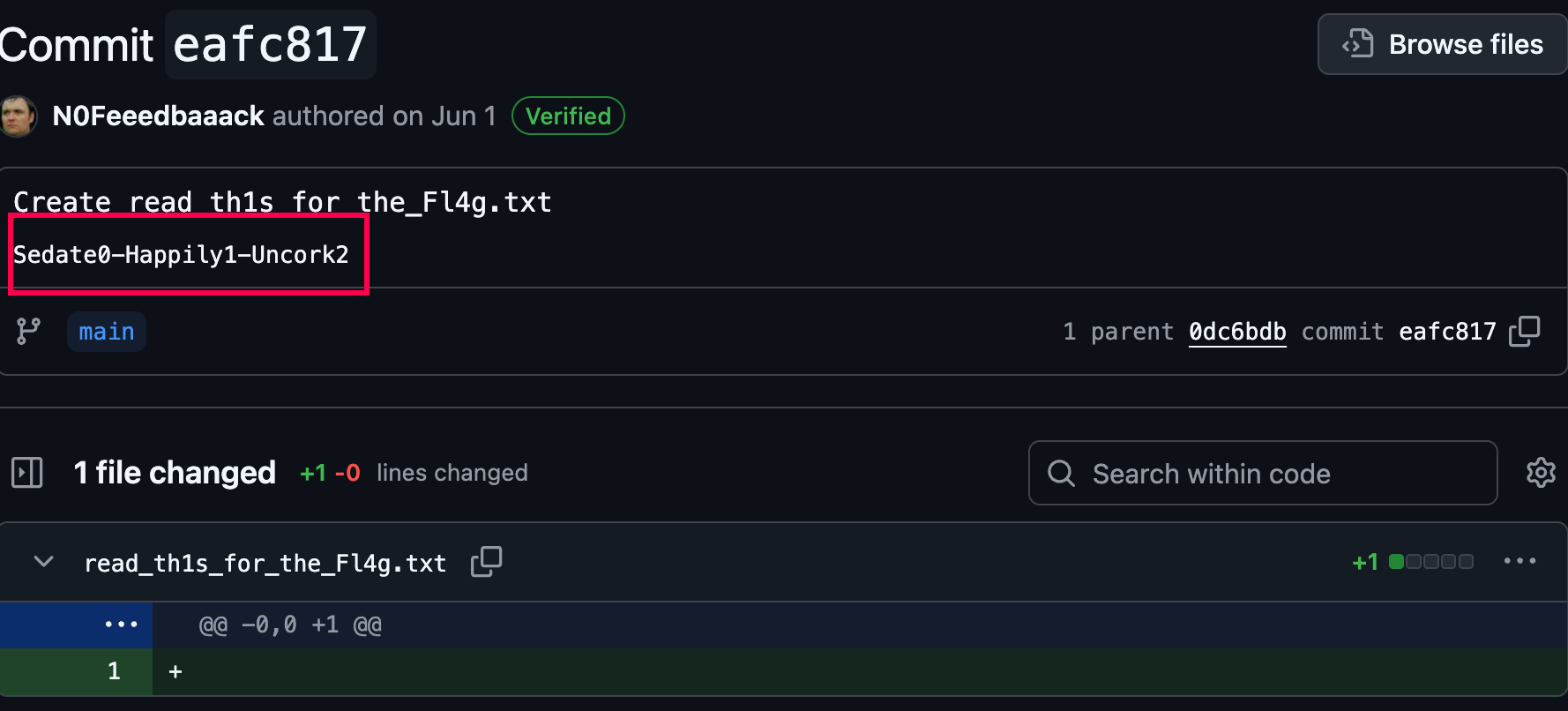

Exploring the repository, we find a file named read_th1s_for_the_Fl4g.txt.

By checking its commit history, we can uncover the flag.

The flag is the string Sedate0-Happily1-Uncork2.

FLAG06: Animali nel dark-web#

After obtaining the address of the repository, it seemed straightforward to find the flag — but it wasn’t that easy.

The challenge was described as follows:

Dopo ore di analisi, ricerche incrociate tra domini, metadati e repository oscuri, sei finalmente riuscito a risalire ai repository sorgente dei file hostati sull’hidden service. Tra i file presenti, emerge il codice di una pagina web dedicata a un presunto servizio di audio drop, ovvero la possibilità di caricare e condividere tracce audio. A un primo sguardo, il progetto si presenta come un semplice web tool per lo scambio anonimo di messaggi vocali. Tuttavia, un’analisi più attenta suggerisce uno scenario differente: il codice potrebbe essere stato progettato per confondere l’osservatore, mascherando la reale finalità del servizio. L’ipotesi più accreditata è che il server funga da interfaccia fittizia, dietro la quale si cela un meccanismo per pubblicare messaggi audio destinati ad essere successivamente inoltrati via radio (forwarded over RF). Il tuo compito ora è analizzare il codice e determinare: Come funziona realmente il server? Quale classe viene utilizzata per servire il web server (es. Apache, Nginx, FastAPI, ecc.). Mi raccomando ricorda che la flag non è case insensitive!!!!!

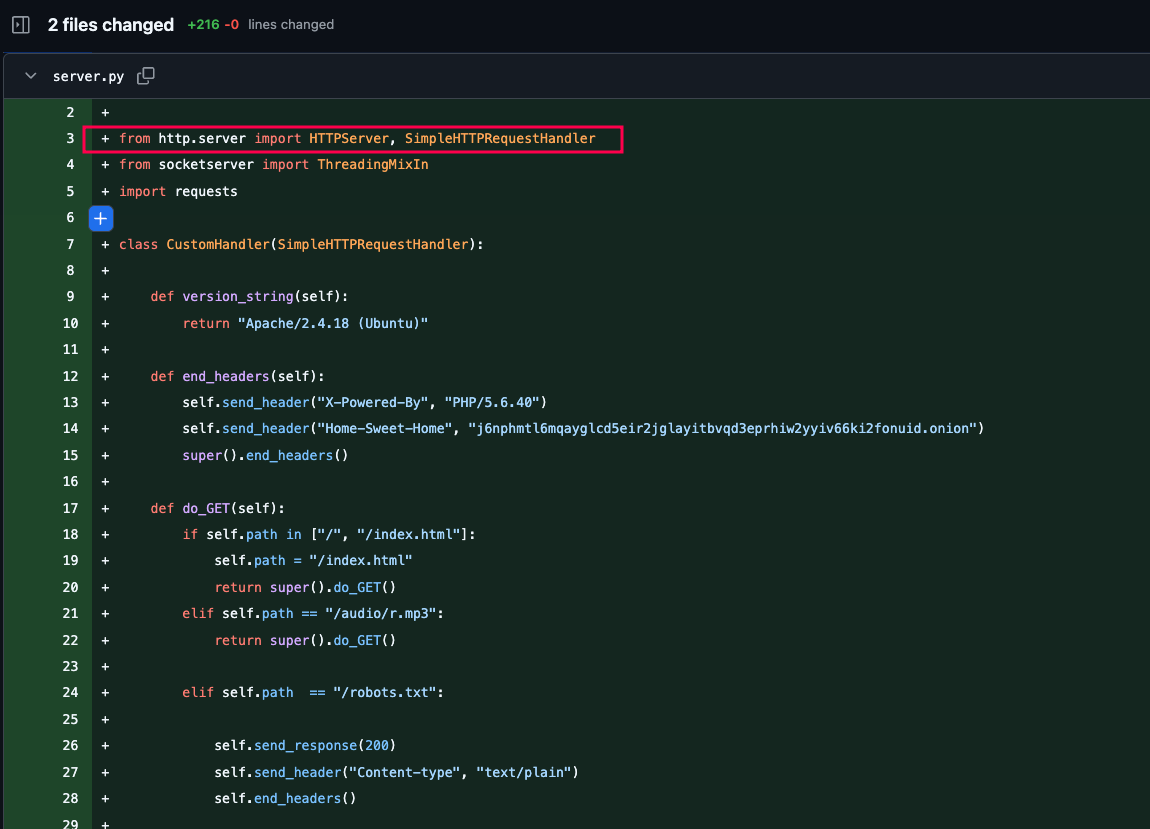

The challenge involved analyzing the web page’s code history to understand how the server operates and which class is used to run it.

Reading the code, we can see that the server is implemented using the HTTPServer Python class.

The flag was the name of the class used to serve the web server, which is HTTPServer.

Considering the response header and the search engine results, it appears the developer spoofed the class name by inserting the string PHP/5.6.40 in the response header:

self.send_header("X-Powered-By", "PHP/5.6.40").

The flag is the string HTTPServer.

FLAG07: L’altro Dominio#

Building on the previous step, we now have the address of the hidden service and the source code of its web page.

The challenge was described as follows:

Nella bio del profilo GitHub dell’utente è presente un URL che punta a un sito web. Tuttavia, come avrai notato, il sito non appare attendibile: presenta numerosi placeholder, testi generati automaticamente (es. Lorem Ipsum) e sezioni incomplete. Tutto fa pensare che il sito sia ancora in fase di sviluppo, oppure sia stato creato come copertura. Inoltre, il record WHOIS associato al dominio è oscurato tramite un servizio di privacy, rendendo difficile risalire direttamente all’intestatario. La tua prossima missione: Individua un altro dominio simile o correlato a quello già identificato.

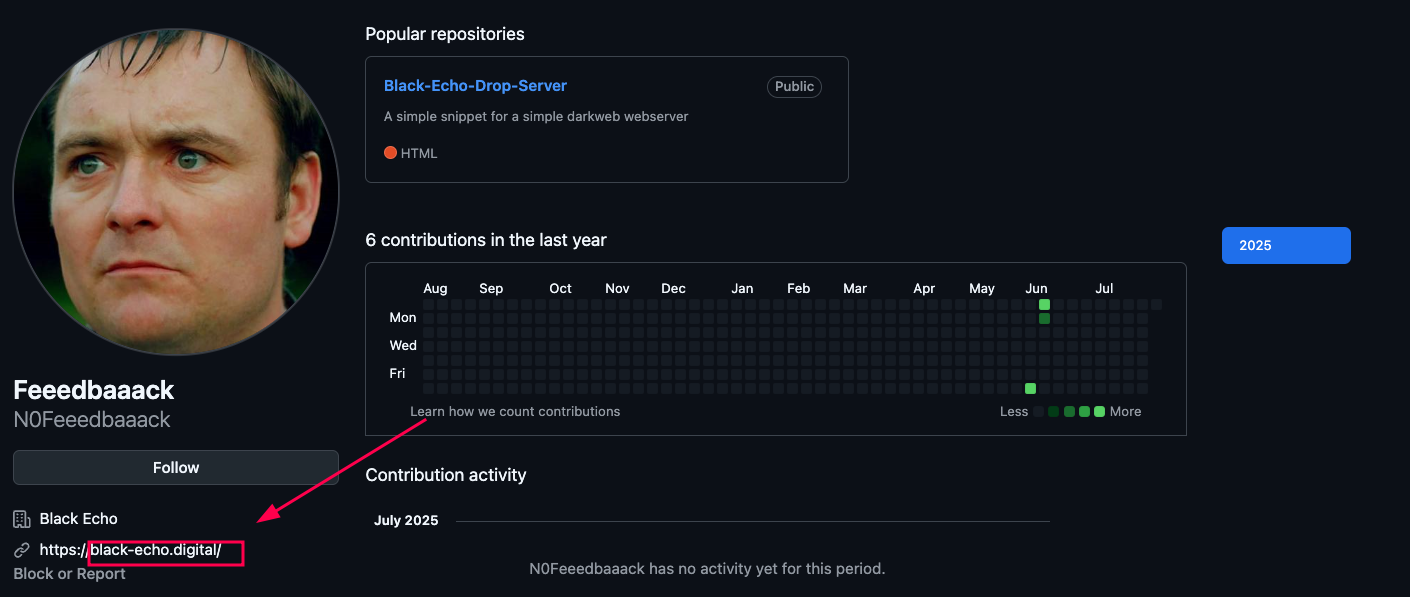

By checking the bio of the GitHub profile, we find a link to a website that appears to be under construction or not totally deployed.

The site contains placeholder text and incomplete sections, suggesting it is either still in development or intentionally created as a cover.

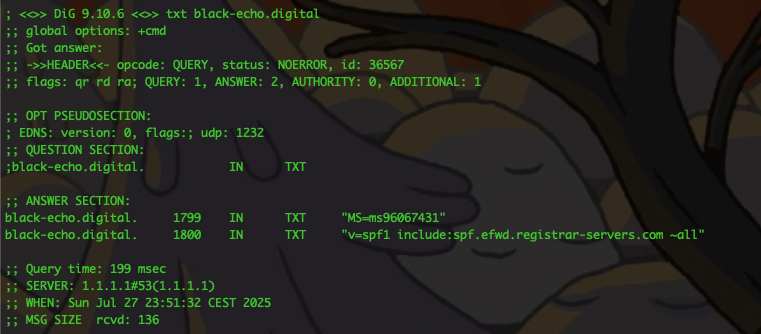

However, the domain’s DNS TXT record contains a clue that leads to useful information.

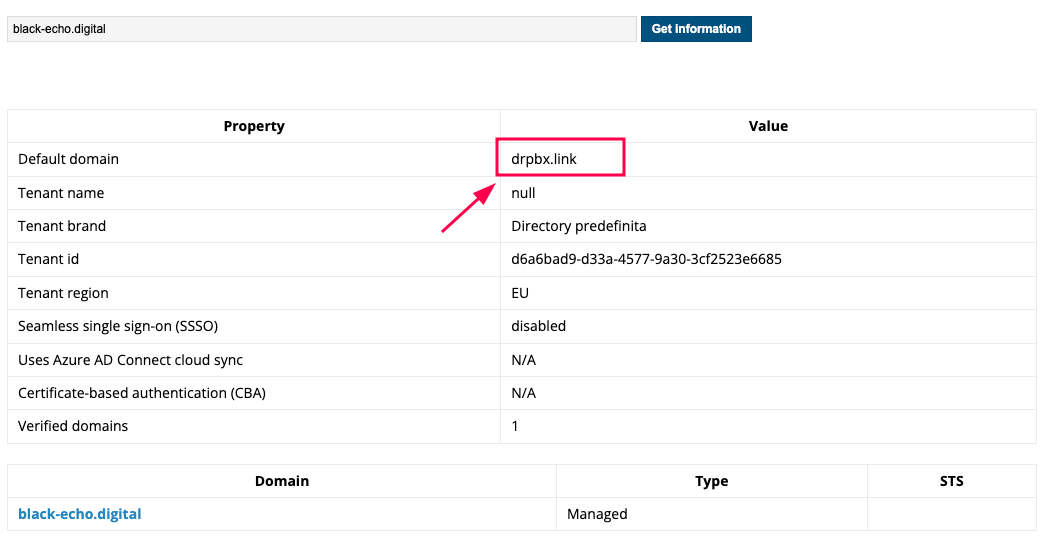

The domain was integrated into an MS Azure Tenant.

Going deeper and understanding other related domains using tools like aadinternals.com/osint,

we discover that the domain black-echo.digital is related to the domain drpbx.link.

The flag is the string drpbx.link.

FLAG08: Non sembra lecito#

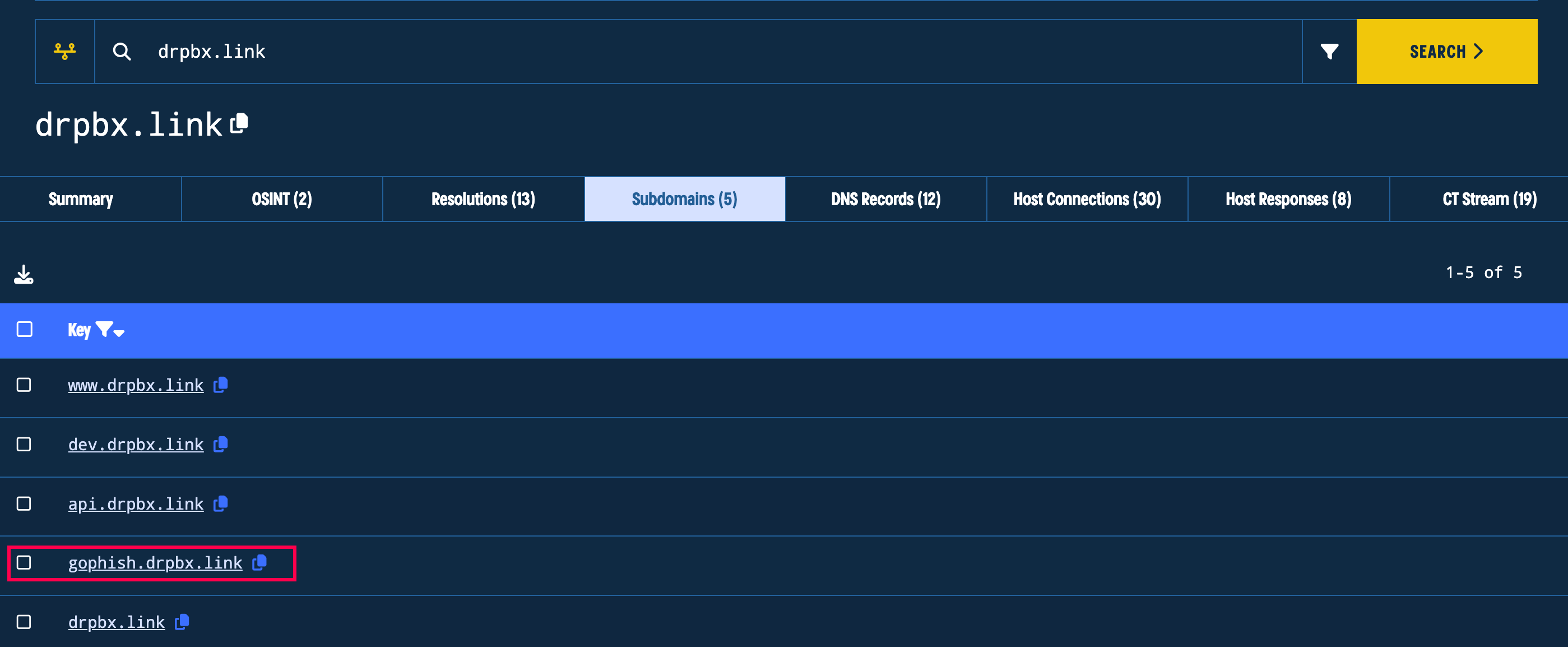

The next step of the challenge is to identify the services hosted on the domain drpbx.link.

The challenge was described as follows:

Siamo riusciti a identificare un nuovo dominio potenzialmente collegato all’infrastruttura sospetta: drpbx.link. Il passo successivo è fondamentale per l’indagine. Analizza il dominio drpbx.link e verifica se ospita o ha ospitato un servizio web o un’applicazione che potrebbe essere utilizzata per scopi illeciti (esfiltrazione dati, drop zone,C2, ecc.). Individua e specifica il servizio nel seguente formato: nomeapplicazione+scopo_dell_applicazione apache+serverweb nextcloud+filehosting flask+api_interfaccia_malware

Using search engine tools like Validin, VirusTotal, or similar services, we can see that the domain drpbx.link is hosting a web application.

Checking the subdomain list displayed on the page, we find a subdomain called gophish.drpbx.link, which appears to be an open-source application used as a phishing framework.

Gophish is a well-known open-source phishing framework that allows users to create and manage phishing campaigns.

It is often used for educational purposes, security awareness training, and testing the effectiveness of security measures against phishing attacks.

The flag is the string gophish+phishing.